Gestion de parc

Introduction : Définitions

Parc informatique

Il n'y a pas de définition stricte d'un parc informatique, ou de sa gestion : ces notions changeront selon la taille, la nature des équipements; mais également en fonction du périmètre; etc... La gestion d'un parc peut également être associée à la gestion des services informatiques, comme dans le référentiel ITIL.

Cependant, la définition généralement admise d'un parc informatique est : l'ensemble des équipements (matériel et logiciel) informatiques d'un établissement. Cependant, savoir quel matériel relève d'un parc informatique n'est pas toujours bien défini : une imprimante, un vidéoprojecteur font-ils partie du parc informatique? Cela dépend des endroits. Il semble alors vite nécessaire de définir le périmètre de prise en charge de la gestion du parc : on parle de catalogue de services.

Gestion de parc informatique

La gestion du parc consiste à s'assurer de la mise à disposition des outils informatiques adaptés aux besoins des usagers de leur bon fonctionnement permanent (on parle de MCO, pour Maintien en Condition Opérationelle). Cette mise à disposition passe également parfois par la formation des usagers à l'emploi de ces outils (qu'il s'agisse de formation à des outils comme de sensibilisation à la sécurité, par exemple). Nous verrons dans ce cours que cette gestion passe par :

- Des pratiques s'appuyant sur le référentiel ITIL

- La connaissance du parc (inventaire et gestion)

- Des procédures de relation avec les usagers

- L'organisation interne de l'équipe de service gestion de parc

- La vigilance (veille et sécurité).

Outils, méthode et organisation

Les outils basé sur ITIL

ITIL : Information Technology Infrastructure Library. C'est un ensemble d'ouvrages recensant les bonnes pratiques du management de systèmes d'informations, le but étant de permettre à une entreprise d'assurer des services conformes à des standards de qualité internationaux. ITIL est à la base de la norme BS15000, un label de qualité proche des normes ISO; il permet grâce à une approche par les processus d'améliorer la qualité des SI et de l'assistance utilisateurs notamment en créant le Centre de Services au sein de l'entreprise : ITIL est un genre de règlement intérieur du Service Desk. ITIL induit une traçabilité des actions du service informatique. En somme, ITIL sert à répondre aux questions :

- Comment organiser un SI?

- Comment améliorer l'efficacité et la qualité du SI?

- Comment réduire les risques?

L'utilisateur est l'élément fondamental d'ITIL, au coeur des préoccupations de l'équipe technique : sans SI, cet usager ne peux pas travailler.

"« Les fournisseurs de services informatiques ne peuvent plus se permettre de se concentrer sur la technique et leur organisation interne, ils doivent maintenant prendre en compte la qualité des services qu'ils fournissent et mettre l'accent sur la relation avec les clients. »" (source IT Service Management Forum (2002). in van Bon, J.: IT Service Management: An Introduction. Van Haren Publishing. ISBN 90-806713-4-7 )

Comment mettre en place, de façon concrète, les principe fondamentaux d'ITIL? Nous aurons besoin de plusieurs outils :

- Le catalogue des services

- L'accord de niveau de service (SLA : Service Level Agreement).

- Un point d'entrée unique / Une hotline

- Un système de tickets

- Une organisation interne.

NB : ITIL instaure un vocabulaire particulier. Le service informatique désigne non pas l'équipe d'informaticiens, mais le service consistant à gérer l'informatique. Le client est l'usager, quel qu'il soit. Celui qui fournit le service est le fournisseur.

Le catalogue de services

Un catalogue de services est une liste des services fournis. Il sert à pouvoir préciser pour chaque service, un SLA. Il permet également de préciser le périmètre d'intervention du fournisseur de services; cette communication intéresse les clients, la direction, et les personnels du fournisseur lui-même. Il est nécessaire pour permettre une bonne adéquation entre les services dont les clients ont besoin et les ressources. Il apporte une réponse aux questions :

- Quels sont les services fournis?

- À qui sont-ils fournis?

Les clients commes les membres de l'équipe peuvent se poser ces questions : c'est en quelque sorte la "fiche de poste" du fournisseur de services. Les items doivent être suffisament précis, mais assez larges pour éviter des redondances inutiles : Pas de "Assistance utilisateur", mais pas non plus "Installation d'imprimantes" suivi de "Paramétrage d'imprimantes". Il est important que chaque membre de l'équipe connaisse ce catalogue, et il aide également à prioriser les incidents.

Ticketing

Un ticket est une demande d'intervention auprès du service support, il peut être déclenché par un usager suite à un incident ou à une demande. C'est un élément objectif et écrit d'une demande d'asistance. Généralement informatisé, un ticket est formalisé. Pourquoi passer par des tickets plutôt que par l'oral?

Pour l'usager :

- Un ticket est mémorisé, donc pas oublié

- Le ticket peut être repris par d'autres informaticiens

- Il permet une meilleure communication (l'usager reçoit le back-office)

Pour les informaticiens:

- La garantie de ne pas oublier une demande faite par un usager

- Un historique des étapes utile si le cas se reproduit

Pour les responsables

- Il permet de faire des statistiques et de vérifier le respect des SLAs

- Met en relief les catégories d'intervention chronophages

- Souligne les pics d'activité

- Peut être un indicateur de performances

Un ticket écrit permet de garder très tôt une trace consultable : il faut rédiger même les demandes orales. Le ticket doit rester objectif, et pas subjectif.

Priorisation

Il est important de prioriser les interventions : ni LIFO, ni FIFO, un réflexe pourtant courant. La priorisation doit s'appuyer sur le catalogue et les SLAs.

Les SLAs

Vu qu'un service correspond à un besoin, chaque besoin aura un service en réponse. Il est impératif de connaître les exigences des usagers d'un service en matière de qualité du service. L'accord de niveau de service est issu d'une négociation entre les directions métier et informatique afin de trouver une entente entre les ressources disponibles et les exigences métier. Le SLA est donc une responsabilité forte, un engagement de l'équipe IT. Il est fondamental que le traitement des tickets tienne compte des accords de niveau de service.

Si on a pas de SLA établi, GLPI a une approche intéressante : la priorisation est la somme de l'urgence (définie par l'usager par rapport à ses impératifs) et de l'impact (concret sur l'activité de l'entreprise). On peut également prioriser les interventions rapides.

Hotline/PEU (Point d'Entrée Unique)

Pour simplifier la communication entre l'usager et l'équipe support, il est important d'avoir un seul point de communication : il ne faut pas renvoyer l'usager vers telle ou telle équipe. La hotline doit être simple!, et rapide : se connecter sur l'intranet et remplir un formulaire n'est pas simple; mais passer un coup de fil ou envoyer un mail l'est. Prendre les appels usager demande du savoir faire, pour comprendre ce qui est dit tout en séparant les éléments objectifs de ce qui ne l'est pas, tout en sachant rester calme (les usagers rencontrant un incident peuvent être agacés).

Organisation interne

Quelques points sont à organiser :

- Les horaires : les horaires d'accès à l'assistance doivent être précis et adaptés au besoins des usagers

- Une permanence : des transferts d'appels, ne pas monopoliser la ligne hotline (avec des transferts par exemple)...

- Une continuité de service : en accord avec les périodes d'ouverture et les SLAs, il doit toujours y avoir un technicien disponible pour répondre aux demandes spécialisées : tous les informaticiens ne sont pas compétents sur tous les items du catalogue de services. Les items faisant l'objet d'un SLA court demandent la présence continue d'un technicien spécialisé, ou bien de fiches procédures.

- De la documentation : elle peut être interne, ie reservée aux personnels de l'équipe informatique elle-même. Les fiches techniques permettent aux non spécialisés de faire les choses (ou aux spécialisés de gagner du temps).

Résolution d'incidents

Elle contient 7 étapes :

- La détection et l'enregistrement des incidents : on reçoit l'info et on l'enregistre dans le système de tickets

- La classification et l'aide initiale : on évalue, classifie et priorise et on apporte si possible une première aide/info à l'usager (le temps de résolution prévu...)

- Enquête et diagnostic : Analyse technique de l'incident, recherche dans la doc. Ensuite peut venir une escalade, avec une transmission si besoin à l'équipe compétente

- Résolution et restauration : résolution de l'incident et rétablissement du service, test de validité.

- Communication : On informe l'usager du rétablissement du service

- Clôture : on met à jour le ticket et on le renseigne

- Documentation et gestion de problème : on rédige la solution à l'incident.

Vocabulaire

Client : Un client est un usager du service. Il peut être interne à l'entreprise (membre d'une autre équipe) ou externe.

Fournisseur : Celui qui fournit le service. Donc quand on parle de service informatique on ne parle pas des informaticiens mais bien de la fourniture d'un service consistant à gérer l'informatique.

Incident : Interruption d'un service nécessitant une intervention rapide pour que le service soit de nouveau opérationnel. Il se distingue de la demande.

Problème : Un incident peut devenir un problème si on souhaite y apporter une solution plus pérenne. Quand un incident est résolu, il peut être nécessaire de comprendre sa cause et d'éviter qu'il survienne de nouveau, dans ce cas même s'il est résolu en tant qu'incident, on le qualifie de problème afin d'enquêter dessus pour y apporter une solution de façon pro-active.

Service : Un service répond à un besoin (d'usager), il est fournit par les équipes informatiques en respectant éventuellement un accord de niveau de service (SLA).

Le SLA étant lui même l'adéquation (négociée entre les parties) entre les ressources des équipes informatiques et les exigences de niveau de service des usagers (en termes de support, capacité, disponibilité, sécurité et continuité).

L'inventaire

Objet de l'inventaire

Un inventaire s'intéresse au matériel mais aussi au logiciels, principalement ceux qui font l'objet de licences d'acquisition. Plus précisément, on pourrait avoir un début de liste non exhaustive:

- Les ordinateurs fixes / Portables

- Les imprimantes et photocopieurs

- Les vidéoprojecteurs

- Les téléphones VOIP

- Les logiciels payants

Faut-il inventorier les écrans, les souris...? Chacun peut se fixer une limite différente mais il ne semble pas très utile d'inventorier individuellement les petits matériels. On peut se contenter de les dénombrer. Si par exemple j'ai 10 clavier en stock, je le note; on parle de spare. Mes 10 claviers seront destinés à remplacer les claviers défectueux de mon parc; 10 claviers pour 100 machines semble suffisant : on garde en général 10% de spare sur ce genre d'équipements.

Si ce stock de 10 diminue à 5, je passerais alors une commande. Il peut être utile de paramétrer GLPI (ou un autre outil de gestion de parc)pour qu'il m'alerte lorsqu'un seuil de stock est atteint et qu'il faut relancer des commandes. Les valeurs à noter sont :

- Qté totale en service sur le parc

- Pourcentage de stock souhaité

- On peut calculer la qté de spare et le seuil d'alerte

Cette notion de spare est à peu près valable de la même façon sur le matériel de valeur. En effet, pour pouvoir assurer un bon service à l'usager, il est important de pouvoir remplacer rapidement un matériel tombé en panne : parfois, on doit le remplacer. Un fournisseur peut être réactif, mais dans tous les cas il est préférable d'avoir du matériel de côté. Si j'ai des ordinateurs en spare, il faut penser qu'ils ont besoin d'une certaine configuration avant d'être prêts à l'emploi : il est bon de faire en sorte que mes ordis en spare soient prêts à être mis en service. Quoi qu'il en soit, au delà d'une certaine valeur d'achat, on inventorie les matériels individuellement.

Pour quoi faire?

Disposer d'un inventaire permet de connaître le parc; cela permet de :

- Gérer le renouvellement d'équipements

- Amortir les équipements faisant l'objet d'un investissement

- Savoir ce qu'il faut superviser

- Déduire les interactions et dépendances (dont impacts) en cas de panne

- Gérer les stocks de consommables

- Quantifier et gérer le spare

- Suivre l'utilisation des licences logicielles et leur mise à niveau

Comment inventorier?

Au niveau logique, il faut commencer par déterminer un identifiant pour chaque élement à inventorer (sinon il est difficile de savoir ce qui est déjà inventorié de ce qui ne l'est pas). Pour les biens physiques, on peut utiliser le numéro de série, marque, modèle... cela dépend. On peut imaginer une numérotation basée sur l'emplacement des équipements, mais cela n'est valable que pour les biens fixes. Il peut être recommandé d'utiliser une numérotation arbitraire simple : les numéros commencent par 01 pour les imprimantes, 02 les pc fixes, etc... Un numéro arbitraire et un logiciel bien conçu permettent de la souplesse ( on peut s'adapter) et de la puissance (possibilité de retrouver et regrouper finement des élements, etc).

Physiquement, on se base sur des étiquettes. On peut les placer de façon visible, on à l'intérieur par exemple si l'environnement est "hostile". Il est recommandé d'utiliser des codes-barre/ QR codes.

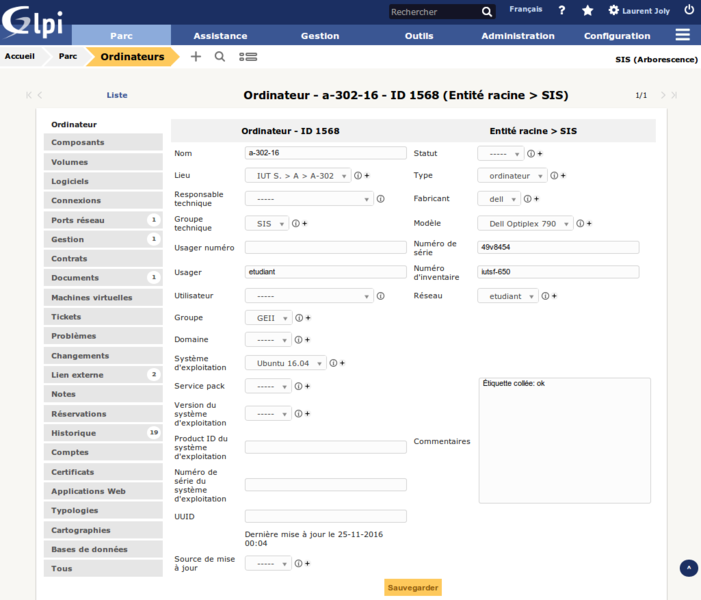

Exemple dans GLPI :

Sécurité d'un parc

Protéger

Outre la sécurité liée au réseau (réseau privés/publics, DMZ, firewalls, Systèmes de détections d'intrusion NIDS...) on peut distinguer la sécurité du poste de travail. Dans celle-ci on cherche principalement à se prémunir des attaques comme:

- Virus, Macrovirus, vers...

- Phishing, attaques "sociales"...

Les principales sources de dangers pour un poste de travail on trait à l'extérieur de celui-ci :

- Ports USB (USB killer...), Lecteur CD/DVD

- Le réseau (partage en écriture sur le disque) et surtout le web et les mails.

Il n'y a pas de solution miracle, mais il faut maintenir à jour :

- L'OS (voir les outils WSUS, dépôts de distribution)

- Les logiciels (surtout le navigateur et le client de messagerie)

- L'antivirus

Former et informer

La principale vulnérabilité d'une machine reste les erreurs de l'utilisateur. LEs virus ont généralement besoin d'une action de la part de l'utilisateur; le cybercriminel peut avoir besoin de certaines informations pour réaliser son forfait : il peut aors réaliser de l'ingénierie sociale. Cela peut passer par du phishing ou par des coups de fil frauduleux, par exemple. Le moyen de défense le plus efficace reste l'information.

Il appartient au Référent Sécurité des Systèmes d'Informations (RSSI) mais aussi au reste de l'équipe informatique de sensibiliser les usagersdes risques actuels et des mesures souvent simples permettant de les éviter : leur expliquer ce qu'est un e-mail frauduleux, leur dire de ne jamais cliquer sur les liens/PJ des mails, qu'un mot de passe doit être fort et pas stocké dans un fichier texte ou sur un post-it à coté de l'écran... L'idéal serait que chacun suive le MOOC cybersécurité de l'ANSSI, destiné aux non-informaticiens. Mais c'est en premier lieu à l'équipe informatique et au RSSI d'informer les usagers.

Surveiller

Il convient non seulement de surveiller le parc informatique grâce aux outils de supervision et de remontée d'alertes, mais aussi de se tenir informé et de permettre aux usagers de nous alerter.

Se tenir informé s'effectue par une veille technologique constante, des alertes courantes comme celles du CERT et de l'ANSSI qui sont des références. De la même façon, les réseaux sociaux d'informaticiens sont utiles ! La veille technologique permet de connaitre l'évolution des techniques et des menaces, de connaître les nouveaux outils, ce qui permet de faire évoluer l'activité de l'équipe. En matière de sécurité, la veille permet de connaître les menaces actuelles et d'ajuster le son attention sur celles-ci :

- Augmenter la vigilance sur les cibles des nouvelles menaces

- Adapter la supervision

- Déployer des contres-mesures

- Déployer des mises-à-jour de parade aux nouvelles attaques.

Être joignable : des usagers correctement formés peuvent être une source efficace de remontée d'alertes. Le premier d'entre eux qui reçoit une tentative de phishing peut, en nous informant, nous permettre de mettre en oeuvre une procédure de parade rapide. Il convient donc d'avoir une hotline de disponible pour les usagers : les coordonnées de l'équipe support font très bien l'affaire.

Sauvegarder...

Une notion fondamentale est que :

Les données sont les seules informations irremplaçables d'un système d'information. Elles sont donc particulièrement précieuses et leur sauvegarde doit faire l'objet d'une grande attention.

On se place ici d'un point de vue professionnel, dans lequel la sauvegarde n'est pas faite par l'usager lui-même ou sur son poste de travail.

La fréquence des sauvegardes dépend de la politique de l'établissement si elle existe, mais il semble de bon ton d'avoir des sauvegardes quotidiennes. Elles se doivent d'être automatiques et non basées sur une action individuelle de la part de l'utilisateur. Il faut faire attention au support de sauvegarde, qui doit être sain, c'est-à-dire :

- Fiable : pas une clef USB, par exemple

- Distant (géographiquement)

- Redondé

La redondance est fondamentale, elle aussi : Les données doivent à tout instant se trouver sur deux supports distincts. Il faut donc faire une sauvegarde de la sauvegarde, car si les données sont perdues sur le poste utilisateur par exemple, les données ne sont alors plus qu'à un seul endroit. Par ailleurs, une sauvegarde doit être :

- Restaurable facilement : sinon, quel intérêt?

- Multiplateforme : compatible avec les principaux OS utilisés dans l'entreprise.

Exemple de sauvegarde avec BackupPC

Libre et gratuit, BackupPC est un bon outil de sauvegarde :

- L'installation d'un poste est relativement simple

- La restauration d'une sauvegarde est facile

- Un paramétrage fin est possible

- Les sauvegardes peuvent être complètes ou incrémentales

- Il se gère avec une simple interface web

- Il gère la déduplication des fichiers (ne sauvegarde pas plusieurs fois le même fichier, ce qui permet de ne pas gaspiller de place).

Pour chaque hôte sauvegardé, il permet de parcourir l'arborescence et de choisir de restaurer facilement des dossiers ou des fichiers. On peut notamment restaurer un fichier sur le poste lui-même ou bien télécharger directement une archive. La politique de sauvegarde permet de définir pour tous les postes ou bien pour chaque poste combien de sauvegardes complètes et de sauvegardes partielles il faut.

Ou synchroniser?

Apparus récemment, il sont désormais considérés comme matures. Ils se sont popularisés avec l'essor de Dropbox, qui a démocratisé le concept de synchronisation sur le poste de travailavec un outil simple et ergonomique, gratuit pour un volume limité et multiplateformes. L'incovénient est qu'il est propriétaire et que les zones de stockages sont souvent aux USA (et soumis au Patriot Act...), et qu'il faut payer pour avoir un espace de stockage conséquent. Il existe aussi des solutions nécessitant d'installer son propre serveur, comme Cloudstation de Synology et OwnCloud. L'avantage de ces outils est que la synchronisation se fait dès qu'une connexion au serveur est disponible. Si ce serveur est sur Internet, la synchro est très fréquente, et on ne peut alors perdre que les données non synchronisées.

On pourrait être tenté d'utiliser de la synchronisation plutôt qu'un outil de backup : on a un lissage dans le temps (une petite synchro constante plutôt qu'une seule grosse synchro qui prend toute la bande passante), et c'est instantané. La synchronisation a ceci de particulier qu'elle est en général multidirectionnelle : les données sont synchronisées entre plusieurs postes (et/ou un serveur), la sauvegarde étant unidirectionnelle. La synchronisation peut donc engendrer des conflits de version, si un poste non relié aux autres modifie un fichier en même temps qu'eux. De la même façon, si un usager supprime les données d'un ordinateur, la synchronisation les supprimera aussi sur les autres postes synchronisés. Il faut donc s'assurer que le logiciel propose un système de sauvegardes et de versions.