Firewall

Introduction à la sécurité

Définir le risque

Définir le risque est une tache compliquée : si une machine sous Windows 95 non patchée peut présenter un risque, il suffit de la déconnecter du réseau et la mettre dans un coffre fort pour rendre la surface d'attaque quasi-nulle; une machine ultra moderne, une fois connectée au réseau, aura une surface d'attaque certaine, elle aussi.

Tout est question de temps, de moyens, et de patience, en matière de sécurité.

Menaces

Le téléchargement

La première question à se poser lorsque l'on télécharge un logiciel est "comment la personne qui propose ce téléchargement peut vivre, si tout est gratuit ?". Notre profil peut être une source de gains, notamment pour les publicitaires.

Je rajouterais : "Quand c'est gratuit, c'est vous le produit".

Il n'y a pas de limites aux choses que l'on va tenter de nous faire installer, lorsque l'on utilise l'installeur d'un logiciel. Même des fichiers classiques peuvent être des vecteurs de menaces ! Comparer les hashes est une bonne habitude.

Le web

Des pages peuvent être corrompues, des pubs peuvent être néfastes. Le typosquatting peut être utilisé. Les cookies traceurs sont également utilisés. Les sites que nous visitons peuvent en informer d'autres.

Même l'utilisation d'un VPN a ses limites, car notre navigateur doit transmettre des informations au site web que nous visitons.

Dans une URL, tout ce qui suit un point d'interrogation peut être un moyen de nous suivre. Il s'agit de contenu dynamique. Il peut s'agir de l'url de la page, mais aussi des images qu'elle contient...

Les mails

80 % des mails envoyés sont du spam. C'est une perte de temps et de ressources. Sans parler du fishing, des scams (on peut penser au mail reçu de la part d'un proche qui dit être dans une situation difficile, à l'étranger).

Les logiciels

Il s'agit du plus gros risque dans la prise en compte du risque : bugs, failles (erreur du développeur),

[etc]

IDS/IPS

On va parler d'IDS quand cela ne fait que de l’écoute et du reporting et d'IPS quand en plus le boitier va faire des actions sur le réseau ; on va parler plus génériquement de sondes.

Une sonde est un boitier ( ou parfois un serveur avec un logiciel ) qu'on va poser sur le réseau et qui va écouter le trafic . Un sonde peut être posée en coupure ( en général sur un TAP, un boitier qui permet de s'intercaler sur le réseau et qui peut servir de bypass en cas de problème avec la sonde) ou sur un port miroir ou tout le trafic va passer . Un sonde va travailler avec des signatures et elle sera capable de remonter les événements qui lui paraissent suspectes . cela peut être des choses assez simple comme une machine qui va faire un scan du réseau, un autre qui va essayer de s'authentifier a de nombreuse reprises sur un serveur SSH sans y arriver , une tentative d'injecter un code SQL dans une requête HTTP ou encore de tester la faille shellshock sur un serveur web . On peut avoir des analyses plus poussées avec l'utilisation de REGEX et le suivi d'un flux sur une très longue période ( on peut par exemple détecter la sortie d'information via une série de dns ou de requêtes DNS) . Certaines sondes vont faire une analyse dynamique du réseau et vont également remonter ce qui peut paraitre étrange .

Ce sont des matériels assez difficiles a maitriser car il y a beaucoup d'information et énormément de faux positifs . En général, on commence par mettre une sonde en mode "learning" pour qu'elle puissent appréhender ce qui se fait sur le réseau . Il faut également bien choisir son emplacement et éviter de trop en mettre ( déjà ça coute cher en en plus plus vous en mettez , plus cela va vous donner du travail) . Ensuite, il faut savoir ce qu'on veut remonter . On pourrait être tenté de tout vouloir prendre en compte mais rapidement on va se rendre compte que ce n'est pas possible . Il faut ensuite mettre a jour régulièrement les signatures car les menaces évoluent sans cesse et parfois le comportement d'un logiciel va générer beaucoup d'alertes lorsqu'il est mis a jour .

Quand on est prêt , on peut choisir de mettre sa sonde en mode IPS, c'est a dire qu'elle va avoir le pouvoir de provoquer des actions . Par exemple, la sonde va pouvoir faire tomber un port sur un switch si elle pense que la machine qui est connectée dessus est compromise . C'est a la fois très intéressant et aussi inquiétant . Si vous configurez mal votre sonde , elle peut faire faire des actions que vous pourrez regretter . C'est encore une fois un savant dosage entre vos attentes et ce que la sonde va faire . Par ailleurs, il y a toujours des petits malins qui vont essayer de jouer avec les sondes ( et parfois provoquer des drames) . J'ai souvent vu des IPS redevenir des IDS suite a des incidents trop nombreux !

LES FIREWALLS

Définition

Un fw est un logiciel ayant pour fonction de faire du filtrage, éventuellement du NAT/PAT. On peut trouver d'autres fonctionnalités qui ne sont pas gérées directement par le firewall. Il peut être sous forme de logiciel, de composant OS ou d'appliance matérielle. On le symbolise en général par un dessin de mur; en cas de cluster, ce sera un double mur de briques.

On considère souvent qu'un pare-feu va faire le tampon entre une zone publique et une zone privée, mais on peut en mettre partout où on en a besoin.

Fonctionnement

On parlera ici d'un fonctionnement basique et global (cela peut changer en fonction du constructeur).

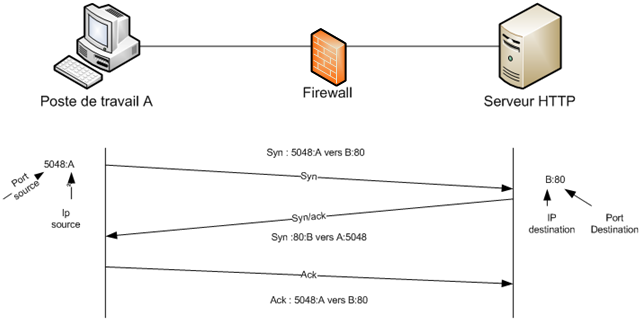

Lorsque le fw reçoit un SYN sur une entrée, il va faire différentes vérifications selon le paquet, et si tout se passe bien, il va checker les règles en first to match.

Les règles peuvent comprendre comme paramètres la src, la dst, le port src, le port dst, un VPN, une application, une plage horaire, etc. La règle comprendra aussi l'action, et le fait de loguer ou non. On peut aussi retrouver la machine qui va porter cette règle (puisqu'on pourra avoir plusieurs instances de firewall à plusieurs endroits, sous les ordres d'un contrôleur).

Les règles seront "rangées" différement selon le FW : par zones, par ordre, etc. On aura parfois des compteurs du nombre de matches d'une règle, ce qui peut par exemple permettre de mettre les règles les plus matchées en haut (économie de calcul), etc.

Dès qu'une règle matche, le fw cherche l'action associée :

- accept

- drop (silencieux)

- reject

La dernière règle est en général un drop généralisé.

Si le flux est autorisé, le FW va mettre cette information dans une table ( appelé en règle générale une table de connexions ou de sessions) afin de préparer implicitement le retour . En effet, un FW est appelé statefull, c'est a dire qu'a partir du moment ou il a vu passer un syn, il saura traiter le syn/ack , le ack , push, push ack , rst/fin sans avoir besoin de créer des règles spécifiques (contrairement a pas mal de routeur ou les ACL doivent être faites dans les 2 sens) . Cela a plusieurs avantages, limite les règles a faire et cela réduit d'autant la surface d'attaque .

Sur un FW , si un PC A ( imaginons que la machine a une adresse publique 188.188.188.1) veut communiquer avec un serveur sur internet via le port 80 , cela se résumera sur un FW par source 188.188.188.1, dest any , port/service 80, action accept et log ( fil faut toujours avoir des logs) . la personne va initier une connexion sur le serveur HTTP via l'adresse 8.8.8.8 ( par exemple) . Le syn va arriver sur le FW, il va checker ses règles de filtrage, si une règle matche le syn va passer sur l'interface de sortie , la machine dest va prendre le flux puis renvoyer ( dans un cas idéal ) un syn.ack . Le FW va voir la réponse, regarder dans sa table si il a vu passer la requête aller .Si c'est le cas , il va transmettre le syn/ack a la machine A . La machine va alors envoyer un ack . Ca passe par le FW, il regarde si il a vu un syn/ack avant , regarde si c'est le bon sens, éventuellement si tout est bon dans le paquet puis transmet l'info au 8.8.8.8 . Si tout s'est bien déroule, la communication va se faire.Le FW va continuer a regarder les paquets passer car il videra sa table si il voit passer un fin ou un rst.

Sur un routeur "classique" , on aurait 2 ACL a faire . La première serait la même que pour le FW, c'est a dire source 188.188.188.1 , la destination any et le port/service 80 et l'action accept . Comme le routeur est stateless, il n'a pas de table de sessions et pour le flux retour, il faudra faire une ACL : source any ( on ne peut pas limiter puisque c'est tout internet) , dest au moins la machine mais on peut imaginer que cela soit tout le réseau 188.188.188/24, le service any ( nous gérons le flux retour, donc le port dest était celui du port source lors du syn, donc au dessus de 1024 et jusqu'a 65535 ) et l'action accept . Comme vous pouvez le constater, ce n'est pas terrible . Si un personne connait cette faiblesse, elle pourrait l'utiliser pour se faire passer pour une réponse et ainsi atteindre le serveur ( alors que cela serait bloqué au niveau FW) .

Un FW ne prendra pas la décision de lui même d’arrêter un flux, a partir du moment ou il a été accepté, il sera valable tout a long de sa "vie" . Un session peut durer des jours voir même plus . Cela peut poser un problème car si pour une raison ou une autre, vous décidez de ne plus autoriser ce flux, le fait de changer la règle sur le FW peut ne pas être suffisant . Chez certains fabricants, il y a une option pour garder la connexion active même après la compilation . Vous aurez peut être a tuer vous même la connexion ( voir la section toubleshoot du TP, on va en parler ) .

Il y a un timeout sur les sessions, cela veut dire que si il n'y a pas de communication pendant un certain temps, le flux sera sorti de la table de sessions et si une réponse arrive après , le flux sera rejeté car le FW va considérer qu'il n'y a pas de sessions en cours . Par exemple, un utilisateur fait une requête Oracle sur une grosse base . Le temps de traitement est de 5 h mais le timeout est de 1h . le Three-way handshake ( syn, syn/ack et ack) va se faire correctement,l'utilisateur va faire sa requête Oracle et la session va rester ouverte pour que le serveur puisse répondre . Sur la session, comme il ne passera rien, le FW va y mettre fin ( c'est une sorte de garbage collector pour éviter de saturer la table de sessions pour rien) . La base Oracle va essayer d'envoyer la réponse a l'utilisateur . Le flux va arriver au FW, il va checker sa table mais comme il n'y a plus rien , et même si une règle existe, il va dropper le flux . pour éviter ça, on peut mettre en place un "keep alive" c'est a dire une petite communication dans la session pour faire repartir le timer à zéro . On peut aussi modifier le timeout mais c'est a faire avec prudence.

nota 2: en règle générale, un FW interdit tout ce qui n'est pas autorisé . on va retrouver des règles d'accept et la dernière sera celle de drop . On peut aussi placer des règles de drop dans sa politique ( par exemple bloque le SMB entre les stations de travail pour bloquer des virus ) mais cela impose une rigueur dans le codage ( si on interdit le SMB mais qu'on met une règle SMB en accept après pour les mêmes lans, ça ne sert a rien et si on met un règle en large avant la règle de drop SMB, ca ne sert pas plus ) . On peut aussi autoriser tout ce qui n'est pas interdit , c'est a dire que l'on ne va mettre que des règles de drop et la dernière règle sera une regle large en accept ( souvenez vous que la dernière règle implicite est une regle de drop) . Cela sera à prendre en compte avant la mise en place de votre équipement au risque de tout refaire.

Types de pare-feux

Niveau 3

Sur le FW niveau 3, vous allez retrouver la fonction de base qu'est le filtrage mais aussi des fonctions réseau. Cela peut être quelque chose de simple comme du routage statique plus compliqué comme du bgp, ospf, ... Votre FW sera gateway pour les réseaux qu'il porte ou enverra au bon routeur pour les réseaux plus lointain . le fonctionnement sera toujours basé sur un couple IP/port pour la décision de filtrage .Certains équipements peuvent prendre en compte la zone pour filtrer , nous en reparlerons un peu plus tard.

Niveau 7

Un FW niveau 7 est un FW qui va gérer le niveau 3 mais qui va gérer aussi l'applicatif . Vous allez pouvoir mettre des règles non plus seulement sur un couple ip/port mais aussi sur le comportement d'un logiciel . Par exemple si vous voulez que votre Firewall gère une session sql de microsoft , vous allez pouvoir définir le comportement du FW sur une seule règle . Vous allez pouvoir gérer le flux de façon plus fine .

Pour moi ce type de Firewall est assez compliqué ( et un peu plus long) a mettre en oeuvre car si vous voulez faire les choses correctement, vous allez devoir faire dans le détail .C'est parfois un peu décourageant et vous allez rencontrer des comportements etranges qui pourront vous faire douter . Néanmoins une fois que cela est posé , la gestion du courant est plus simple .Attention néanmoins si vous changez de version de logiciel, le comportement attendu par le Firewall peut être différent et vous allez avoir un incident de prod

Sur ce type de Firewall, une mise a jour régulière est nécessaire . Du coup , pour ce Firewall, plus que pour les autres Firewall avec des fonctions de base , vous allez devoir prendre une maintenance dont le cout peut paraitre prohibitif !

Identity Awareness

Un nouveau type de Firewall est en train de percer sur le marché . Comme vous le savez , un Firewall ne fait que du filtrage et cela se base donc sur des adresses IP . Que ce passe t'il si votre utilisateur est itinérant ou si tout un plateau ( l'ip dépendra de l’étage par exemple), déménage ? que ce passe t'il si un utilisateur part du service et qu'il fait parti d'un /24 qui ouvert en large ? que ce passe t'il en cas de changement de plan d'adressage ( par exemple après une fusion avec un une autre société) ? Dans tous les cas cités, et sur bien d'autres, vous allez devoir revoir toutes les règles de filtrage et adapter ! Si votre part est important, cela va vite devenir une galère et forcement vous allez faire des compromis entre le temps passé et la sécurité.

La solution peut venir de ce type de Firewall. En effet il va se baser sur un user, un groupe ou encore une liste et non plus seulement sur une ip . On gérera les accès au niveau de la personne. si les personnes déménagement, rien a faire, si la personne quitte le service, il faut juste le changer de groupe et tout est fait , si votre société change de plan d'adressage, vous n'aurez quasi rien a faire ! Imaginez le gain de temps, surtout sur une grosse structure ! j'ai déjà eu a gérer des déménagement, même minime . Cela prenait 3 jours , rien que pour déterminer ce qui devait être fait . Parser 800 pages PDF , ce n'est vraiment pas la joie . Ensuite il fallait une dizaine de jours pour tout implémenter ...

Pour moi ce FW devrait être l'avenir même si pour le moment c'est un compliqué a mettre en oeuvre ( moins que le Firewall niveau 7), que les offres sont assez peu nombreuse finalement , que le cout est encore important et que le retour sur expérience est faible . Le plus gros frein, pour moi, est que vous devez remplacer tout votre parc si vous vous voulez que cela soit utile.

Votre Firewall peut faire du routage ( cas classique) ou être en mode transparent . Ce Firewall ne comporte pas de fonction de routage , il est juste en coupure sur le réseau . Il ne servira pas de gateway ( GW) . Son seul rôle de base, sera de faire du filtrage . Dans la plupart des cas , vous n'aurez que 2 interfaces , vous ne pourrez pas faire de DMZ, votre Firewall n'aura pas d'IP autres que celle pour l'administrer ( soit par une interface dédiée , soit par une loopback).

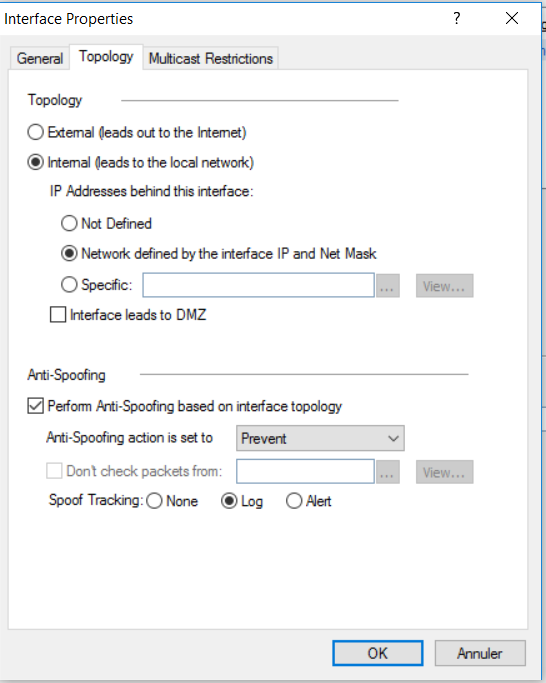

Antispoofing et fonctionnement par zone

L'antispoofing est une technique permettant d'interdire des flux même si ils ont les bonnes ip . En effet, si on autorise le 192.168.0/24 a aller sur internet, il faut que ce réseau soit derrière la bonne interface.Si ce flux arrive d'une autre interface , cela doit constituer une anomalie et même si une règle existe, le flux sera droppé .Sur Checkpoint, cela va se gérer au niveau de la topology , sur d'autres équipements, cela va se gérer au niveau du routage ( on va se baser sur la table de routage pour voir si ce flux provient bien de la zone ou on est censé le connaitre et le router . Checkpoint peut faire de même ) et/ou de la zone.

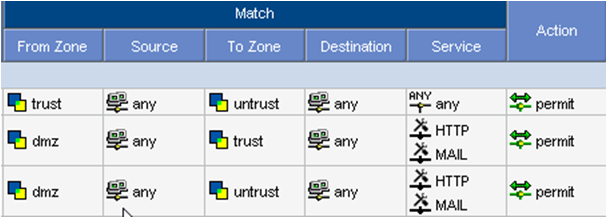

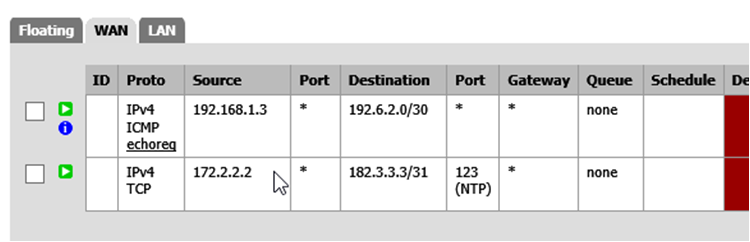

Exemples d'antispoofing et de zones :

Checkpoint

Juniper

PfSense

Sur les FW travaillant avec les zones, on va devoir renseigner plus d'informations et surtout savoir d'ou proviennent les flux et ou ils vont . Si vous avez une machine d'admin qui doit parler a 40 zones, vous allez devoir faire 40 règles . Si les 40 zones doivent parler avec votre machine d'admin, 40 autres règles . Sur un FW sans zones, cela sera 2 règles. Sur les FW a zones , on peut faire du global ( floating sur PFsense) . Cela permet de réduire le nombre de règles a faire mais ça réduit aussi la sécurité.

Fonctions réseau

Les FW possèdent plusieurs interfaces réseau . Pour fonctionner, un FW peut avoir une seule carte réseau mais ce n'est pas la règle . Certains FW ne peuvent fonctionner que si on utilise 2 interfaces au mini ( ou une seule interface mais avec des vlan) .

La partie réseau peut être prise en compte par le système d'exploitation mais aussi par le Firewall . On va retrouver ce qui fait le réseau, les adresses MAC, une adresse IP, une MTU, du routage, une vitesse, .... Il faut néanmoins faire attention a qui gère quoi . Par exemple , sur un checkpoint, sous splat , c'est un redhat qui est derrière .Si on est habitué a ce logiciel, on sera tenté de configurer soit même la partie réseau . C'est une mauvaise idée, vous allez perdre votre temps et cela ne fonctionnera pas .

on peut retrouver les fonctions réseau ci dessous ( c'est liste n'est pas exhaustive , on peut retrouver des fonctions plus avancées sur certains équipements): Normalement vous devriez être familiers , si ce n'est pas le cas , cela fera une petite révision !

- vlan

- lacp

- osp

- bgp

- routage statique

- QoS

- Local ARP

Fonctions optionnelles

Non Exhaustif

Résilience réseau

On va permettre au Firewall d’utiliser plusieurs liens pour faire de l’équilibrage de charge mais surtout on va pouvoir passer sur un autre lien si le premier tombe.

Inspection protocolaire

Le Firewall va etre en mesure de voir si le paquet qui passe est bien ce qui est configuré .Par exemple, si je mets TCP 80, je peu faire passer ce que je veux . Je peux faire du SSH sur ce port si je veux . Imaginons que seul le TCP 80 est ouvert que je veux monter un serveur ssh pour faire sortir des documents , rien de m'en empêche . Si par contre je dis que le service a utiliser est du HTTP, le Firewall va regarder le Three-way handshake mais aussi le reste des paquets . Si le Firewall considère que ce qui passe n'est pas ce qui est attendu, il va dropper.

IPS / IDS

Si cette fonction est activée, le Firewall va regarder si les paquets sont bien formés, si il n'y a pas de comportements anormaux, si il n'y a pas l'utilisation d'un paquet malformé pour exploiter une faille.

AntiSpam

Le Firewall va regarder les mails qui vont transiter par lui ou qui seront sur un serveur SMTP . Il va regarder la réputation de l’émetteur, faire du reverse DNS, vérifier que certains marqueurs ne sont pas présents, et pourquoi pas regarder les pièces jointes.

Antivirus

Le Firewall va avoir des signatures et il sera capable de voir si ce qui passe ne contient pas de virus ou autres petites bêtes malveillantes.

Passerelle VPN ou IPSEC

Votre Firewall peut être une terminaison VPN . Vous allez pouvoir gerer des VPN sites a sites ou recevoir des connexions via des personnes qui auront un logiciel.

Remote desktop

Votre équipement, via souvent un VPN, va vous permettre de vous connecter, de faire un "sanity check" de votre machine et décider si on peut vous laisser rentrer sur le réseau ou si on va vous mettre sur une DMZ de quarantaine. Il sera en mesure de délivrer une politique de sécurité sur le poste du client.

Cluster

Votre matériel va être sécurisé en mettant un deuxième matériel de même nature. Si un boitier ou si une interface tombe, on basculera vers le membre qui était passif jusque là. Vous aurez le détail du clustering dans le cours dédié a cette partie.

Accélération Logicielle / Matérielle

Sur des appliances , on va retrouver des circuits électroniques ( comme sur du Cisco) qui vont accélérer le trafic transitant par le Firewall. En général , le Firewall va chercher le premier paquet de façon assez complète puis les autres auront un traitement beaucoup plus light ( en version hardware et non plus logicielle). Sur les open Serveurs , il peut y avoir une accélération, logicielle pour le coup et l’amélioration se fera en diminuant les contrôles et les checks.

Pour la plupart des options, vous allez devoir avoir une licence particulière, pour fonctionner votre boitier doit avoir accès a internet et vous allez devoir vous assurer que votre hardware va le supporter. En informatique, comme beaucoup de domaines, il faut éviter de mettre tout sur un seul boitier et chez un seul fournisseur.

Clustering

Pour des raisons de sécurité ou de résilience, on va mettre les Firewall en cluster . Cela signifie que l'on va poser un deuxième boitier qui aura quasiment la même configuration que le boitier primaire . En cas de problème sur un boitier , le deuxième prendra la charge ( les flux) et si tout est bien fait, cela sera transparent.

Actif / Actif

Dans le mode actif/actif, les 2 membres du cluster peuvent prendre les flux et on parlera plus d'équilibrage de charge . Si l'un des modules tombes, tous les flux seront envoyés sur un seul boitier.

Actif / Passif

Dans ce mode, seul 1 Firewall traite les flux ( appelé actif) et l'autre se tient prêt .Si l'actif a un problème ( perte interface, process qui tombe, trop de charge, ...) , le passif prendra la main . Pour éviter des coupures , les sessions seront synchronisées en temps réel.

certains éditeurs proposent même de mettre 3 Firewalls . Pour les 2 premiers on est sur du clustering classique et le 3eme est dormant . Si l'un des Firewall tombe, le 2eme passe actif et le dormant peut passer actif ou passif, suivant le mode choisi .

Dans les 2 modes ci dessus , c'est le Firewall qui gère le clustering mais parfois on peut laisser cette tache aux équipements réseaux qui sont en bordure des Firewall . On peut voir par exemple des routeurs qui vont tester la liaison via des pings ( ou annonce BGP, ou tout autre flux). Ils vont taper une adresse physique afin de passer par un Firewall en particulier . si une liaison est coupée, le routeur va passer par un autre chemin. On peut aussi faire de l’équilibrage de charge avec cette méthode .On peut donc mettre 2 Firewall en standalone avec une synchro de sessions.

Fonctionnement

le fw peut "basculer" pour plusieurs raisons comme par exemple si une interface ou sous interface est coupée : le système va se baser sur l’état de son interface . Si elle passe de up a down, le FW va dialoguer avec son binôme et décider ( ou non) de passer sur l'autre membre .

le lien de synchro est très important ( et même vital) pour le clustering . C'est par la que va passer toutes les infos de synchronisation de sessions IP . Dans certains cas, on va retrouver les sessions VPN, le routage ( intéressant dans le cas d'un routage dynamique) . Ce lien peut aussi servir pour partager la politique ( certains clusters ont une politique que l'on doit mettre a jour sur les 2 boitiers, d'autres ont une politique qui va être synchro), la configuration des boitier ( faire attention dans ce cas , si vous faites des modifs sur une interface par exemple, cela sera repliqué sur l'autre et parfois cela fait des drames) , partager l’état des boitiers , ..

pour fonctionner correctement, on a besoin de synchroniser les sessions entre les Firewall. En effet, si des connexions sont en cours au moment de la coupure, il serait inacceptable de tout couper . Même si on peut considérer que le TCP est prévu pour ca et que la coupure serait mimine , cela pourrait engendrer des problèmes . Déjà les connexions en cours, reviendrait sur le FW qui a pris la main et cela serait droppé car le Firewall va considérer qu'il n'y a pas eu de triple handshake ( cela va donc augmenter le nombre de session droppé artificiellement ) , cela va induire de la latence car le serveur ou la machine qui a eu son flux coupé, va essayer de renvoyer plusieurs fois son paquet ;selon les timeout placés et le moment ou la session a été coupée, cela peut prendre plusieurs secondes ; et pour finir , certains logiciels, comme la sauvegarde de base de données, détestent les coupures ( En général ce sont des flux sur plusieurs heures avec des volumes parfois énormes )

Au niveau IP, on a plusieurs écoles : le boitier actif a une IP et le passif n'en a pas . En cas de bascule, le secondaire va prendre cette ip et le primaire va perdre son IP . On peut avoir une adresse virtuelle en plus des adresses de chaque boitier . Cela veut dire qu'on va avoir 3 adresses , 2 physiques et une virtuelle ( celle qui sera toujours utilisée) .Le primaire aura 2 IP, la physique et la virtuelle et le secondaire seulement sa physique . sur le primaire, la virtuelle et la physique aura la même MAC . En cas de bascule, la MAC de l'ip virtuelle sera la MAC du boitier secondaire . On peut aussi avec une MAC virtuelle . Cela signifie que la MAC ne changera pas si on bascule d'un boitier a une autre .

Geocluster

Pour que cela soit utile, chaque membre d'un cluster doit être dans des baies séparées, voir même des pièces séparées ( si vos Firewall sont dans la même baie, sur les mêmes prises électriques ou encore sur les mêmes équipements réseau, autant jeter l'argent par la fenêtre car a la première panne, vous allez couper les flux) . On peut aussi mettre un boitier sur un site et un autre sur un autre . Dans ce cas , on va parler de geo cluster . Les 2 Firewalls peuvent être sur des continents différents mais il faut prendre en compte plusieurs paramètres, comme le lien de synchro .En effet, suivant le mode choisi, vous allez devoir avoir un lien correctement configuré sous peine de d'incident . par exemple, sur les nouvelles versions de CP, la synchro se fait en broadcast et la bande passe utilisée peut vite devenir énorme . En plus si vous avez des équipements qui limite ou bloque le broadcast, vous allez passer du temps pour le debug.

Bascule manuelle

Bien sur, le fait d'avoir un cluster permet de pouvoir faire des opérations de maintenance sans faire de coupure. On va procéder a une bascule manuelle soit en provoquant une panne ( couper une interface par exemple) ou utiliser des commandes propres au boitier.

Virtualisation

La virtualisation consiste a avoir plusieurs Firewall sur un seul boitier .Chez certains constructeurs, c'est présent depuis quasiment le début . Sur Juniper, on va trouver des VS, sur Forti des VDOM, sur Cisco des contextes . Sur Checkpoint, c'est assez récent et cela se nomme des VSX

Concrètement, un Firewall virtuel n'est pas très différent d'un FW physique et dans certain cas , cela ne se voit pas . On va néanmoins retrouver des fonctions particulières pour passer d'un Firewall a un autre et pour contrôler des éléments, comme les ressources.

En général, quand on a un FW virtuel , on a tout l'environnement virtuel qui va avec : des switchs et routeurs virtuels . on peut donc imaginer qu'on peut retrouver toute une chaine de filtrage avec plusieurs niveaux dans un seul boitier .

il faut bien prendre en compte que le fait de passer d'un Firewall physique a un Firewall virtuel peut dégrader un peu les performances ( surtout si cela n'est pas prévu dès l'origine) . Dans la plupart des cas, les ressources sont partagées de façon égale. Si un FW doit prendre plus de trafic ou doit etre plus sollicité, il faudra configurer correctement avant la mise en prod .