VLAN

Les VLANs

PDF de la classe virtuelle du 24/10 sur les VLANS:

<pdf>Media:ETHERNETvlan.pdf</pdf>

L'intérêt des VLANs

Les VLANs ont pour intérêt de séparer les domaines de diffusion, c'est-à-dire concrètement de séparer un réseau en plusieurs sous-réseaux de façon logique; ainsi avec des VLANs ont peut empêcher les sous-réseaux de parler entre eux. On peut par exemple avoir un sous-réseau pour les serveurs, un autre pour la bureautique, etc... En plus du découpage en sous-réseaux différents, on découpe effectivement les réseaux : impossible pour un attaquant de passer de l'un à l'autre. Cela peut permettre de mettre en place des solutions moins coûteuses qu'un découpage avec des switches et des routeurs, par exemple.

D'où l'idée de Virtual LAN : des LAN virtuelles, en d'autre termes logiques.

Tagguer des ports

Pour découper logiquement un seul réseau physique en VLANs, on va tagguer les ports pour limpiter les communications entre les éléments. On va marquer un port du switch comme appartenant à un VLAN; c'est une configuration du switch. Par exemple:

-Le port 1 appartient à un VLAN

-Le port 2 à un autre VLAN

-etc...

Ainsi deux ports appartenant au même VLAN, il peuvent communiquer ensemble; sinon, non. L'idée est donc d'indiquer les ports pouvant communiquer ensemble en les tagguant.

La séparation est donc LOGIQUE : elle n'est pas physique, elle implique du software qui peut avoir des bugs, ce qui est rare. Il faut donc suivre une certaine réflexion dans la création de ces VLANs. Quand on a un risque important, comme dans l'aviation par exemple, les VLANs peuvent ne pas suffire; on utilisera alors du matériel.

Quand on parle de tagguer un port, on taggue les ports du switch, pas ceux des périphériques. On peut tagguer chaque port ou utiliser le VLAN par défaut. Celà signifie qu'il faut savoir à quel port chaque appareil est connecté, et donc une bonne documentation et un étiquetage (physiquement, sur les câbles) du réseau.

On travaille en général par lots de ports pour simplifier, avec un lot de ports par emplacement géographique.

Exemples de réseaux avec VLANs

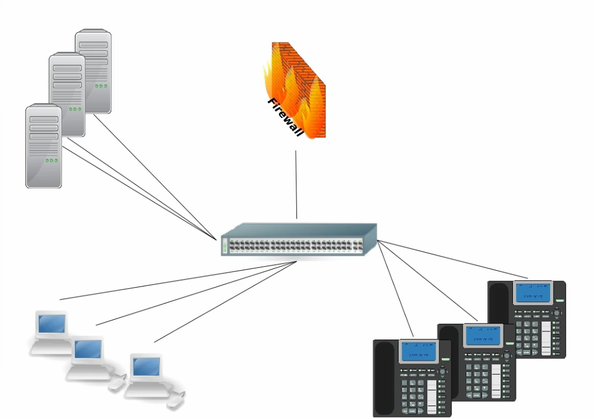

Prenons un réseau simple :

Ici on va mettre les serveurs dans un VLAN, les PC dans un autre, et les postes bureautiques dans un autre.

Sur notre switch on aura trois groupes de ports, entre lesquels on laissera un peu de place.

Quid du pare-feu? Celui-ci aura un seul port ethernet qui lui sera connecté, lequel sera dans les trois VLANs à la fois.

Quelques mises au point sur les VLANs

-Les VLANs ne servent pas à réduire les broadcasts : ce n'est qu'une conséquence secondaire, mais pas un but. Les VLANs servent à faire des réseaux virtuels et à isoler les éléments entre eux en évitant de racheter des équipements entre eux.

-Les trames Ethernet ne sont pas modifiées pour y ajouter un tag indiquant le VLAN: c'est interne au switch, sauf dans le cas de 802.1Q.

NB personnel : le prof des cours en vidéo ne parle que des VLANs "de base", non 802.1q

-On ne taggue pas les ports Ethernet des serveurs, ni les @MAC, ni les @IPv4/6: on taggue au niveau du switch.

-Si un port ethernet d'un switch taggué est relié à un switch n°2, tous les équipements reliés au switch n°2 seront dans le VLAN.

-Un périphérique n'est pas dans un VLAN, c'est un abus de langage; il est relié à un port de switch qui est dans un VLAN.

Exercice simple : Deux VLANS avec du routage inter-vlans

Dans cette mise en oeuvre, on va s'appuyer sur Packet Tracer pour mettre en place deux vlans, avec du routage inter-vlans. Le but étant de bien me rappeller le fonctionnement de cette technologie.

L'infra est simple :

Nous avons deux clients connectés au même switch, représentant nos deux VLAN (VLAN02 et VLAN03). Ce switch est relié par un trunk au routeur. L'interface Gig0/1 de ce routeur est subdivisée en deux sous-interfaces : le routage inter-vlans ne peut se faire que comme ça. Ainsi, nous avons bien deux vlans différents, avec chacun un réseau différent, le tout relié au niveau du routeur. Une fois les clients configurés au niveau IP (ne pas oublier les gateways correspondantes !), on va rentrer les commandes sur notre matériel réseau. A ce stade, le matériel réseau est encore "vierge", je n'ai rien fait d'autre dessus que de régler les conflits de vitesse et de duplex (le routeur étant en Gigabit alors que le switch est en 100mbits).

Sur le switch:

- Entrée dans le mode configuration

Switch>enable

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.

- Configuration des interfaces : d'abord mes deux interfaces "non-trunk", en mode access

Switch(config)#interface FastEthernet 0/1

Switch(config-if)#switch

Switch(config-if)#switchport access vl

Switch(config-if)#switchport access vlan 02

% Access VLAN does not exist. Creating vlan 2

Switch(config-if)#no shut

Switch(config-if)#exit

Switch(config)#interface FastEthernet 0/2

Switch(config-if)#switchport access vlan 03

% Access VLAN does not exist. Creating vlan 3

Switch(config-if)#no shut

Switch(config-if)#exit

- Je nomme les VLANS

Switch(config)#vlan 02

Switch(config-vlan)#name DSIO

Switch(config-vlan)#exit

Switch(config)#vlan 03

Switch(config-vlan)#name COMPTA

Switch(config-vlan)#exit

- Configuration du trunk

Switch(config)#interface FastEthernet 0/3 Switch(config-if)#switchport mode trunk

Switch(config-if)#switchport trunk allowed vlan 1,2,3

Switch(config-if)#switchport trunk native vlan 1

Switch(config-if)#no shut

Switch(config-if)#exit

- On peut sauvegarder avec copy run start

Sur le routeur:

- Entrée en mode configuration

Router>enable

Router#conf t

- Réglage vitesse et duplex

Router(config)#interface GigabitEthernet 0/1

Router(config-if)#duplex full

Router(config-if)#speed 100

Router(config-if)#no shut

- Première sous-interface

Router(config)#interface GigabitEthernet 0/1.1

Router(config-subif)#encapsulation dot1Q 02 #On précise comment les trames repartant par ce port seront taggées

Router(config-subif)#ip address 192.168.1.254 255.255.255.0

Router(config-subif)#no shut

Router(config-subif)#exit

- Deuxième sous-interface

Router(config)#interface GigabitEthernet 0/1.2

Router(config-subif)#encapsulation dot1Q 03

Router(config-subif)#ip address 192.168.2.254 255.255.255.0

Router(config-subif)#no shut

Router(config-subif)#exit

- On peut sauvegarder avec copy run start

A partir de ce point, les deux ordinateurs peuvent communiquer ensemble en passant par le routeur.

La commande encapsulation "encpasulation dot1Q":

Cette commande permet de préciser au routeur comment les trames seront taggées en repartant : par exemple, prenons une trame arrivant au routeur depuis le port Gig0/1.2 à destination du port Gig0/1.1. Cette trame sera encapsulée avec le tag "VLAN 03" : c'est normal, puisqu'elle vient de cevlan ! Cependant, il faudra bien la réencapsuler avec le tag "VLAN 02" avant de la renvoyer, pour qu'elle puisse être acheminée vers le port Gig0/1.1. C'est à ça que sert cette commande : les trames partant depuis le port seront étiquetées avec la numéro de VLAN que j'ai rentré lors de ma commande "encpasulation dot1q". Le terme dot1Q correspond à la norme 802.1Q.