« Cisco : R&S 1 » : différence entre les versions

Aucun résumé des modifications |

Aucun résumé des modifications |

||

| Ligne 892 : | Ligne 892 : | ||

Le fonctionnement de traceroute consiste à jouer sur le TTL ( ou Hop limit) : On envoie d'abord un paquet avec un TTL de 1, afin d'obtenir l'adresse du premier routeur qui va mettre le TTL à zéro et laisser tomber le paquet en envoyant un message ICMP Time Exceeded; puis on envoie un paquet avec un TTL de 2 pour obtenir l'adresse du deuxième routeur qui se retrouvera également à mettre le TTL à zéro et à envoyer un time exceeded; et on continue en incrémentant le TTL jusqu'à atteindre l'hôte final qui répondra par un message ICMP (Echo reply ou Port unreacheable, à la place d'un time expired). Ainsi on aura l'adresse de tous les tronçons puisqu'ils auront tous envoyé un ICMP time exceeded. | Le fonctionnement de traceroute consiste à jouer sur le TTL ( ou Hop limit) : On envoie d'abord un paquet avec un TTL de 1, afin d'obtenir l'adresse du premier routeur qui va mettre le TTL à zéro et laisser tomber le paquet en envoyant un message ICMP Time Exceeded; puis on envoie un paquet avec un TTL de 2 pour obtenir l'adresse du deuxième routeur qui se retrouvera également à mettre le TTL à zéro et à envoyer un time exceeded; et on continue en incrémentant le TTL jusqu'à atteindre l'hôte final qui répondra par un message ICMP (Echo reply ou Port unreacheable, à la place d'un time expired). Ainsi on aura l'adresse de tous les tronçons puisqu'ils auront tous envoyé un ICMP time exceeded. | ||

= = | |||

= Chapitre 8 Segmentation des réseaux IPv4 en sous-réseaux = | |||

== Domaines de diffusion == | |||

Dans un réseau LAN, on utilise des diffusions pour localiser: | |||

*Les autre périphériques | |||

*Les services (DHCP) | |||

Les commutateurs diffusent les broadcasts sur toutes les interfaces, sauf celle d'où ils proviennent, mais pas les routeurs; de ce fait chaque interface du routeur est connectée à un domaine de diffusion. Le problème des grands domaines de diffusion est la quantité de traffic générée par tous les broadcasts envoyés sur le réseau: le réseau et les périphériques sont ralentis. C'est pourquoi on segmente le réseau en sous-réseaux, en augmentant la taille du masque de sous-réseau. | |||

<blockquote> | |||

Les termes réseau et sous-réseau sont utilisés de manière interchangeable. | |||

</blockquote> | |||

| |||

== Segmentation en sous-réseaux avec classe == | |||

La segmentation en sous-réseaux ameliore les performances du réseau en réduisant le trafic global, et elle permet égalelement de mettre en place des politiques de sécurité. Les sous-réseaux peuvent être découpés en fonction de critères tels que: | |||

*L'emplacement géographique | |||

*L'entité de l'entreprise | |||

*le type de périphérique | |||

*Autre chose | |||

Pour rcréer des sous-réseaux, on utilise des bits de la partie hôte en tant que bits réseau en étendant le masque; plus on emprunte de bits d'hôte, plus on pourra créer de sous-réseaux (qui seront de plus en plus petits). Le moyen le plus simple est d'augmenter à la limite d'octet, c'est à dire au point suivant dans une adresse IPv4 : par exemple en passant de 10.0.0.0/8 à 10.1.0.0./16 et 10.2.0.0./16. Ainsi on passe de 16 477 214 hôtes dans le réseau de base à 255 sous-réseaux possibles de 65 534 hôtes. On pourrait également augmenter jusqu'à /24, et avoir 65536 sous-réseaux de 254 hôtes chacun. | |||

La limite /24 est la plus utilisée car c'est la plus pratique : on a rarement besoin d'avoir 65 536 hôtes dans un réseau. | |||

== Segmentation en sous-réseaux sans classe == | |||

Il n'y a pas d'obligation quand à l'endroit ou s'arrête notre partie réseau : s'arrêter à la limite d'octet est pratique mais on peut s'arrêter à n'importe quel bit de l'adresse. On a ainsi plus de précision et de flexibilité. | |||

La découpage utilisable maximal est en /30, ce qui nous donne des réseaux à 4 adresses au total et donc deux hôtes (et un masque 255.255.255.252) | |||

Pour chaque bit emprunté, le nombre de sous-réseau double et le nombre d'adresses d'hôte disponible diminue. | |||

Pour rappel, il suffit d'emprunter des bits à la partie hôte et de convertir en décimal : | |||

192.168.1.0 divisé en deux: | |||

192.168.1. 1|0000000 donne 192.168.1.128/25 comme adresse réseau<br/> 192.168.1. 0|0000000 donne 192.168.1.0/25 comme adresse réseau | |||

Pour connaître la première adresse dispo, on met un 1 à la fin de la partie hôte en binaire<br/> Pour connaître la dernière, on met des uns suivis d'un 0 en binaire à la partie hôte<br/> Et on convertit. Ce n'est pas compliqué.<br/> On peut aussi avoir à convertir le masque qui sera alors : 255.255.255.128 | |||

== Calcul des sous-réseaux == | |||

Pour connaître combien de sous-réseaux je peux faire en empruntant n bits: | |||

2<sup>n</sup> | |||

Pour connaître le nombre d'hôtes qui peuvent être pris en charge par sous-réseau, avec n le nombre de bits restant dans la partie hôte: | |||

2<sup>n</sup>-2 | |||

Ainsi, si je veux faire deux sous-réseaux, je prends 1 bits; si j'en veux 44, je prends deux bits; etc. | |||

Bien entendu, si je veux faire beaucoup de sous-réseaux, il faudra que je dispose au départ d'un masque plus petit : J'aurais plus de sous-réseaux possibles avec un masque /16 qu'avec un /24 (16 384 sous-réseaux max contre seulement 64). | |||

On peut ensuite adapter le découpage aux besoins de l'entreprise; à partir d'une adresse de départ, on peut effectuer différents découpages en fonction des besoins, voire même créer des sous-sous-réseaux. | |||

| | ||

| | ||

Version du 27 octobre 2018 à 18:12

Chapitre 1 - Exploration du réseau

Nous (les humains) avons besoin de communiquer, ce qu’on fait sans problèmes aujourd’hui. L’accès à internet est considéré comme un droit de l’homme. Internet a changé les interactions sociales, politiques, personnelles… Création de commus. Le « Réseau Humain ». Le rzo a aussi changé la façon d’apprendre. Certains types de communication sont apparus : Messagerie, réseaux sociaux, Outils de collab, Blogs, Wikis, Podcasts, Partage de fichier en p2p… Les entreprises communiquent non seulement mais aussi en externe grâce à internet. On peut avoir plein d’idées autour du réseau. Ils facilitent aussi le divertissement : classiques (films, musique…) ou nouveaus (jeux multi, e-sport…), et on peut échanger autour de nos divertissements.

Tailles de réseaux : Réseau domestique, Réseaux SOHO (petits bureaux ou bureaux à domicile), Moyens et grands (Réseau d’une grosse boîte), Réseaux mondiaux (internet).

Modèle client/serveur, capital.

Le p2p, ou chacun est client et serveur, est utile dans les petites structures : simple, facile à configurer, peu coûteux, tâches simples (transfert de fichiers, partages d’imprimantes…) Mais il n’est pas très safe, peu administrable, pas évolutif, peu performant.

On a des réseaux locaux reliés à des appareils réseaux (routeurs, ponts…) par des supports, lesquels réseaux locaux contiennent des processus et services. Plusieurs routes, toussa toussa

Périphériques intermédiaires : commutateurs, commutateurs multicouche, routeur avec ou sans fil, firewall… Ils regen et transmettent des signaux, gère les chemins, indiquent aux autres les erreurs, redirigent les données, classifient les msgs par priorité, autorisent ou refusent des flux de données.

Les supports sont : cuivre (rj45 à 8 broches, etc.), la fibre, le sans-fil.

Schéma de réseau = « Diagramme de topologie ». On a des périphériques, des cartes réseau, et la différence entre port physique et interface est que le port désigne la prise en elle-même, reliée à un périph final ou un eqt réseau ; l’interface est un port spécifique qui se connecte à un rzo individuel (comme sur un routeur).

On distingue le diagramme physique du diagramme logique.

Types de réseaux :

-LAN : peu étendu, relie des périphs finaux, grosse BP, un seul admin (limité au switch en général)

-WAN:étendu, appartient en général à un presta de services, relie des LAN en Débit plus bas

-MAN:Entre LAN et WAN, par exemple une gde ets

-WLAN : Wireless LAN

-SAN : Réseau de stockage

Internet est géré par des organisme comme IETF, ICANN, IAB, IEEE…

Un internet est une interconnexion de réseaux ; Mais les World Wide Web s’écrit avec une majuscule (Internet).

Internet : mondial

Extranet : Fournisseurs, clients, collaborateurs

Intranet : Entreprise uniquement

Les options de connexion varient considérablement d'un FAI et d'une région à l'autre. Cependant, les options les plus utilisées sont le câble haut débit, la technologie DSL (Digital Subscriber Line) haut débit, les WAN sans fil et les services mobiles. Les boîtes sont généralement reliées par DSL, Ligne louée, sat, ou Metro Ethernet (voire WAN ethernet). Les particuliers par (A)DSL, Câble (celui de la télé), cellulaire, sat, RTC, fibre.

Avant chaque service avait un réseau (téléphone, informatique, télévision…). Mais maintenant les réseaux convergent.

L’architecture réseau doit comprendre : Tolérance aux pannes, Evolutivité, QoS, Sécurité.

Tolérance aux pannes : connexions redondantes, contrairement à un réseau de téléphone par ex.

Evolutivité : on peut acceuillir de nouveaux périphériques. Comme Internet.

QoS : C’est principalement la gestion des priorités des paquets : on favorise les services qui doivent aller vite, comme le téléphone, au détriment de services plus lents comme les mails.

Sécurité : Sécurité de l’infra (matériellement)+ Sécurité de l’information. Confidentialité, Intégrité, Disponibilité des données.

BYOD : Bring Your Own Device

Collaboration en ligne

Communication vidéo

Cloud Computing : 4 types :

-Public : Disponibles à tous, peut-être payant ;

-Privé : Pas disponible à tous…

-Hybride : Au moins deux clouds différents dans une même architecture, avec différentes autorisation d’accès

-Personnalisé

Les clouds fonctionnent grâce aux data centers.

De nouvelles tendances domestiques : cloud, IoT…

On a aussi le CPL qui permet de ne pas multiplier les câbles.

Et le haut débit sans fil, par ex. avec du WiFi longue portée..

Sécurité : les menaces sont internes ou externes. Menaces externes : Virus, vers, trojans, adwares, Faille zero-day, piratage, DOS, Vol de données, Usurpation d’identité…

Systèmes de sécurité : antivirus + pare-feu, au minimum ; plus pare-feux spécialisés, ACL, Systèmes de prévention des intrusions, VPN.

Architecture réseau : Périphériques, connexions et produits intégrés prenant en charge les technologies et application nécessaires.

CCNA : Cisco Certified Network Associate : installer, exploiter, configurer, dépanner des réseaux routés et commutés, et vérif de connexions. Connaissances de base sur la réduction des menaces. Inclt : IP, OSPF, SLIP, Frame Relay, VLAn, ETHERNET, ACL, etc.

-

Chapitre 2 : Configuration d’un système d’exploitation réseau

OS réseau = OS d’un éqt réseau (IOS…) (ou firmware)

Interpréteur de commandes > Kernel > Matériel

CLI = Command Line Interface

Console, Secure Shell, telnet, voire port aux (connexion téléphonique)

SecureCRT (minicom c’est mieux?)

Modes de configuration :

On passe en mode de configuration globale en faisant conf t, et après on a une invite Switch(config)#. Ensuite on a plusieurs sous-modes de config : configuration de ligne (line …) pour configurer les accès console, SSH, telnet, etc avec invite Switch(config-line)#

Et la configuration d’interface (interface …) avec invite Switch(config-if)#.

Avec enable, on passe en mode d’exécution priviligié (ou mode actif).

Pour sortir d’un sous-mode on peut utiliser ctrl+z

Dans la CLI :

-tab : autocomplétion

-ctrl + D : efface le caractère à l’emplacement du curseur

-ctrl + K : efface tout du curseur à la fin de la ligne

-esc +D : Efface tout du curseur à la fin du mot

ctrl + c quitte un mode de conf vers exec ou exec vers invite

ctrl + z quiite la conf vers exec privilégiée

ctrl + maj + 6 stoppe requêtes DNS et pings.

Mettre un mdp sur mode privilégié:

R1#

R1#en

R1#enable

R1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#enab

R1(config)#enable secre

R1(config)#enable secret Prevert77

R1(config)#exit

Mon prochain enable me demandera un mdp

MDP sur mode utilisateur :

R1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#line c

R1(config)#line console 0

R1(config-line)#passwo

R1(config-line)#password Prevert77

R1(config-line)#login

R1(config-line)#exit

On me demandera un mdp lors de l’accès via console.

MDP sur les lignes de terminal virtuel (SSH, telnet) :

R1(config)#line vty 0 15

R1(config-line)#passwo

R1(config-line)#password Prevert77

R1(config-line)#login

R1(config-line)#exit

Le MDP sera demandé lors du prochain accès en ligne.

Chiffrer les MDP :

R1(config)#service password-encryption

R1(config)#exit

verifier la running-config me montre que les MDP sont chiffrés

Bannières :

R1(config)#banner motd "Bienvenue! Soyez gentils!"

Enregistrer :

R1#copy run start

Destination filename [startup-config]?

Building configuration...

[OK]

On peut aussi recharger la running avec reload. On peut aussi tout supprimer avec erase startup-config, pour ensuite reload.

Pour capturer une conf, il faut juste enregistrer le résultat d’un sh run ou sh start dans un fichier texte.

SVI : interface de commutateur virtuelle, généralement sur VLAN 1 ; elle a une IP qui ne sert que à configurer le switch. Pour configurer telnet de a à z :

Switch#conf terminal

Switch(config)#username admin secret bonjour

On crée l’utilisateur admin.

Switch(config)#enable secret bonjour

On déclare le mot de passe système. (pour enable)

Switch(config)#line vty 0 4

On rentre dans le menu Telnet.

Switch(config-line)#login local

On demande à Telnet d’utiliser les utilisateurs local, enregistré sur le Switch/Routeur.

Switch(config-line)#password bonjour

On déclare le mot de passe Telnet.

-

Chapitre 3 Protocoles et communications Réseau

Communication : Chez les humains, on a plusieurs méthodes de communication. On a une source du msg, un émetteur, un support de transmission ou canal, un destinataire, et une destination du message.

A va penser à une idée, l’émttre en parlant, le son voyage dans l’air, B entend et comprend l’idée. Avant de parler, les personnes doivent être d’accord sur le moyen de communiquer. Ensuite il faut une langue commune. Chacune de ces tâches décrit les protocoles.

Règles : Les personnes doivent avoir des règles communes pour communiquer entre elles. Ces règles régissent la communication entre les hommes et doivent être suivies si l’on veut être compris. règle = protocole. Les protocoles doivent prendre en compte l’identification de l’expéditeur et du destinataire, l’utilisation d’une langue et d’une syntaxe commune, la vitesse d’élocution, la demande de confirmation ou de QSL.

Codage : On code un message avant de l’envoyer. Le codage est le processus de conversion de l’information à des fins de transmission. Le décodage c’est l’inverse. Chez l’humain, je code quand je traduis une idée en mots, je parle, et l’autre décode en comprenant mes mots et ce qu’ils signifient.

Format et encapsulation des messages : Un message envoyé doit suivre un certain format ou structure. Le format dépend du message et du type de canal utilisé. Par exemple pour une lettre, on aura un format : identification du destinataire - salutations - contenu - phrase de conclusion - expéditeur. De même la lettre est mise dans une enveloppe : c’est l’encapsulation. Les messages informatiques sont encapsulés, eux aussi. Chaque message est encapsulé dans une trame avant d’être transmis sur le réseau, avec les adresses source/dest et un indicateur de fin de trame.

Taille des messages : Les gens découpent leurs messages en phrases, limitées en taille. Les ordinateurs découpent eux aussi leurs messages en plusieurs trames, découpées de façon précise, selon les protocoles et les canaux. L’émetteur doit découper les msg en parties ni trop longues ni trop courtes, chaque trames ayant son propre adressage. Le destinataire recompose le message.

Méthode d’accès : Détermine le moment où un individu peut envoyer un msg. Si deux individus parlent en même temps, on a une collision d’informations.

Contrôle de flux : La synchronisation affecte aussi la qté d’infos à envoyer et leur vitesse de livraison. Les hôtes d’un rzo utilisent des méthodes de ctrl de flux pour négocier une synchro correcte.

Délai d’attente de réponse : les hôtes du rzo ont des règles quant au délai d’attente et à l’action à faire en cas d’absence de réponse.

Option de remise des messages : On peut vouloir communiquer en monodiffusion, multidiffusion ou diffusion (broadcast). De même, on peut demander un QSL ou non.

Règles qui régissent les communications : Un groupe de protocoles nécessaires pour communiquer est une suite de protocoles. Ils sont mis en œuvre par les hôtes, et périphs réseaux, le matériel… On a ici le concept de pile avec des couches (de haut en bas données - protocoles de conv, couche physique) comme dans la pile TCP/IP.

Protocoles Réseau : Contrairement aux gens, le réseau a besoin de protocoles ayant des exigences et interactions précises. Les protocoles réseau définissent un format et un ensemble communs de règles d’échange des messages. Les plus courants sont HTTP, TCP et IP (4 et 6). On a des protocoles pour le format ou la structure des messages, le partage des infos relatives aux chemins entre périphs réseau et réseaux, le mode de transmission des messages d’erreur, l’initialisation et la fin des sessions de transferts de données.

Interaction des protocoles :

Exemple :

Couche Application : HTTP

Couche Transport : TCP (divise le msg en segments, gère leur taille et débit)

Couche Internet : IP (prend les segments et en fait des paquets avec l’adressage IP)

Accès Réseau:Ethernet (gère la communication sur une liaison de données ainsi que la transmission physique sur le support).

Suite de protocoles et normes de l’industrie :

Une suite de protocoles peut être une norme ou un standard. Par exemple on a la suite de protocoles TCP/IP qui va des couches 2 à 4, mais on aussi la suite Iso, la suite AppleTalk, la suite Novell… La couche 1 a ses propres protocoles : Ethernet, PPP, frame Relay, ATM, WLAN… Ici on se concentre sur TCP/IP. Il a été développé à partir d’ARPANET, et d’autre protocoles comme DNS s’y sont rajoutés.

Résumé des protocoles par couche :

APPLICATION : DNS (nom du système), BOOTP (Boot sur le réseau), DHCP (adressage), SMTP / POP / IMAP (messagerie), FTP/TFTP (transfert de fichiers avec et sans connection), HTTP (web).

TRANSPORT : TCP et UDP

INTERNET : IP (mise des segments en paquets avec @), NAT (conversion d’@ ip), ICMP (signalement d’erreurs de transmission), OSPF (Routage : Routage à état de lien, Conception hiérarchique basée sur des zones, routage intérieur de norme ouverte), EIGRP (Routage : protocole Cisco, avec une métrique tenant compte de BP, délai, charge, fiabilité).

ACCES RESEAU : ARP (mappage MAC - IP), PPP (encapsulation pour transmission sur connexion en série), Ethernet (Définit règles de câblage et signalisation), Pilotes d’interface (Fournit à l’ordi des instructions pour contrôler une interface déterminée sur un périph réseau).

Ma page internet est récupérée (données) et recoit une en-tête HTTP, reçoit des infos TCP (contrôle de flux…), puis IP (adressage), puis ethernet (urgence, etc). Le client désencapsule.

Les normes sont ouvertes et sont gérées par des organismes de normalisation (IEEE, ICANN, IANA, ITU, TIA, IETF…).

Normes Internet : Les organismes veulent développer des normes ouvertes. ISOC : promotion d’internet libre ; IAB:gestion/dvpt des normes internet ; IETF:gère TCP/IP et technos internet ; IRTF:Recherche à long terme sur TCP/IP, not. crypto, p2p, sécurité… ; ICANN : Attribution des @ IP, noms de domaines etc ; IANA : Supervise l’attribution des IP, noms de domaine et numéro de port pour l’ICANN.

L’IEEE (Institute of Electrical and Electronics Enginneers) crée des normes et innove dans de nombreux domains (les normes 802, c’est eux).

- 802.1 : groupe de travail sur les protocoles LAN de couche supérieure

- 802.3 : groupe de travail sur Ethernet

- 802.11 : groupe de travail sur les LAN sans fil

- 802.15 : groupe de travail sur les réseaux personnels sans fil (WPAN)

- 802.16 : groupe de travail sur les réseaux métropolitains à liaison sans fil

- 802.18 : groupe consultatif technique de contrôle radio

- 802.19 : groupe de travail sur la coexistence des réseaux sans fil

- 802.21 : groupe de travail sur les services MIH (Media Independent Handover)

- 802.22 : groupe de travail sur les réseaux régionaux sans fil

- 802.24 : groupe consultatif technique sur les réseaux intelligents

L’EIA est une alliance commerciale connue pour ses normes sur le câblage, connecteurs et racks 19 pouces. La TIA est resp. de normes de communication dans des domaines comme l’eqt radio, les tours gsm, la VOIP, le sat. Enfin l’ITU-T (un des plus vieux organisme de normalisation) gère des normes de compression vidéo, de télévision sur IP, et de communicaiton haut débit comme DSL.

L’utilisation d’un modèle en couches a des avantages : aide à concevoir des protocoles, encourager la concurrence, éviter que des changements sur uen couche ne se répercutent sur les autres, founit un langage commun. Le modèle DOD est un modèle de protocole car il suit la structure d’une suite de protocoles (TCP/IP). OSI est un modèle de référence car il assure la cohésion de tous les types de protocoles sans indiquer leur mise en œuvre ; mais aussi c’est un modèle pour la suite de protocole OSI.

cf les fonctions de chaque couche des deux modèles. Ils diffèrent par leur structure et la relation entre leurs couches respectives.

La segmentation sert avant tout à permettre le multiplexage : Si j’envoyais toute ma donnée en une seule longue trame, le réseau serait complètement pris pendant ce temps là. La segmentation augmente l’efficacité du réseau.

PDU (Protocol Data Unit) est l’unité de mesure des informations échangées dans un réseau informatique : bit, trame, paquet, segment, données (de bas en haut du modèle OSI) pour le modèle OSI ou DOD.

La couche réseau gère les @IP, la couche liaison de données gère les adresses MAC. A chaque passage d’un routeur celui-ci remplace l’en tête de couche 2 OSI en remplacant les @ MAC par la sienne et celle du prochain routeur. La trame contient aussi une queue de bande qu’on verra plus tard.

L’adresse MAC de dest d’un paquet que j’envoie sur le réseau est celle du périph final si celui-ci est dans le même réseau ; sinon elle est celle du routeur de sortie.

Chapitre 4 Accès Réseau

La couche liaison de données et la couche physique du modèle OSI sont étroitement liées, si bien qu'elles ne forment qu'une seule couche dans le modèle TCP/IP.

Couche Physique

Connexion câblée ou sans fil.

Box = routeur à servies intégrés (ISR).

Le cuivre utilise des variations de signaux électriques, la fibre des impulsions lumineuses, et le wifi des ondes hyperfréquences (> 1 GHz). Tous ces aspects sont normalisés : si les couches 2 à 7 sont normalisées par IETF, la couche 1 est normalisée par ISO, EIA, UIT-T, ANSI, IEEE... On distingue composant actif/passif ainsi que composant physique (supports, connecteurs...) de composant matériel (NIC, interface...).

Le codage en ligne est la méthode qui permet de transformer un flux de bits en un code sur le signal électrique ou lumineux (comme la codage Manchester). On utilise de la FM ou de l'AM.

La bande passante est exprimée en bits par seconde; c'est la capacité d'un support à transporter des données. Elle dépend du support et de la technologie employée. Le débit est la mesure du transfert de bits sur un support pendant une période donnée : La bande passante est toujours la même (1 Gigabit/seconde par ex) alors que le débit peut varier (selon l'encombrement, etc). Le débit applicatif est la quantité de données utilisables transférées sur une période (càd débit total - encapsulation, accusés de réception...).

Interférences : sur un support en cuivre, si le signal numérique pur n'est constitué que d'une onde carrée, des interférences peuvent venir le déformer : le récepteur recoit alors un signal modifié. Les interférences augmentent avec la distance (elle viennent des interférences radioélectriques ou électromagnétiques, voire de la diaphonie quand plusieurs supports sont proches et irradient les uns sur les autres). Le blindage et la mise à la terre peuvent aider contre les interférences. On distingue les câbles ethernet non blindés (UTP) des câbles blindés (STP). Les torsades servent à diminuer les interférences par annulation : chaque câble de la torsade émet une onde inverse de l'autre.

Catégories de câbles UTP :

- Catégorie 3 : Utilisé pour les coms vocales et ligne téléphoniques (4 paires non torsadées)

- Catégorie 5/5e : Utilisés pour la transmission de données (5 : 100Mégas, 5e 1Giga de préférence). Paires Torsadées

- Chaque paire est séparée des autres avec une gaine séparatrice, va jusqu'à 10 Gigabits mais ce n'est pas recommandé.

<img src="/mediawiki/images/7/7b/RJ45.jpg" _fck_mw_filename="RJ45.jpg" width="413" height="345" _fck_mw_origimgwidth="1000" _fck_mw_origimgheight="1000" alt="Brochage RJ45" title="Brochage RJ45" style="vertical-align:middle;" />

Fibre Optique : La fibre Optique résiste au parasitage, sa principale faiblesse étant sa fragilité. Il y'en a deux types:

- Monomode : le coeur en verre de 9 microns n'offre qu'un seul chemin lumineux, avec laser

- Multimode: le coeur en verre de 50 microns offre plusieurs chemins lumineux, avec LED

La fibre mono permet des communications sur de plus longues distances, la fibre multimode provoquant plus de dispersion; mais le laser de la fibre mono coûte cher. La fibre emploie plusieurs types de connecteurs :

<img src="/mediawiki/images/0/0e/Fo.jpg" _fck_mw_filename="Fo.jpg" _fck_mw_origimgwidth="360" _fck_mw_origimgheight="245" alt="RTENOTITLE" title="RTENOTITLE" style="vertical-align:middle;" />Il faut faire attention à ce que les connecteurs soient bien branchés et que la connexion ne soit pas perturbée par de la poussière.

Supports sans fil:

La technologie sans fil a pour contraintes:

- La zone de couverture

- Les interférences

- La sécurité

- Le support partagé (ils ne fonctionnent qu'en "half-dupex").

Les trois normes les plus employées sont:

- Le wifi 802.11

- Le wi max 802.16

- Le bluetooth 802.15

Couche liaison de données

Couche 2 du modèle OSI, elle a pour rôle:

- de permettre aux couches supérieures d'accéder aux supports.

- d'accepter les paquets de couche 3 et de les encapsuler dans des trames.

- de préparer les données du réseau pour le réseau physique.

- de contrôler la manière dont les données sont placées et reçues sur le support.

- d'échanger des trames entre les nœuds via le support d'un réseau physique, comme un câble UTP ou à fibre optique.

- de recevoir et d'acheminer les paquets vers un protocole de couche supérieure.

- de détecter les erreurs

La notation de couche 2 d'un périphérique réseau connecté à un support commun est le terme "noeud". Cette couche est divisée en deux sous-couches :

- La couche Logical Link Control, couche supérieure qui communique avec la couche 3. Elle place dans la trame les informations permettant d'indiquer le protocole de couche 3 utilisé; dans le but de permettre à plusieurs protocoles de couche 3 (ipv4, v6) d'utiliser la même interface, les mêmes supports.

- La couche d'accès au support MAC: Elle définit les processus d'accès au support exécutés par le matériel. Elle fournit une couche liaison de données qui traite les différentes technologies réseau. Les protocoles de couche liaison de données, gérées par la couche d'accès au support, incluent : Ethernet, 802.11, PPP, HDLC, Frame Relay...

La couche 2 gère la méthode de contrôle d'accès au support : c'est-à-dire la façon dont la trame est constituée en fonction du support de transmission (ethernet, wifi...). La trame est désencapsulée/réencapsulée à chaque passage de routeur. De plus la couche d'accès au support gère la façon dont les trames sont envoyées sur le support, en fonction de la topologie logique du réseau (on distingue ici les topologies point-à-point, maillées complètes, en étoile...).

Une topologie réseau partageant un seul support avec plusieurs périphériques est appellée réseau à accès multiple (comme avec un hub, par exemple). Le réseau fonctionne alors en half-duplex, chaque noeud ayant une gestion des conflits (CSMA-CD) et parlant chacun son tour ; c'était aussi le cas avec token ring. De nos jours les commutateurs fonctionnent par défaut en full-duplex. En ce qui concerne le wifi 802.11, on utilise un équivalent de CSMA-CD appellé CSMA-CA (Carrier Sense Multiple Acces with Collision Avoidance), qui ne détecte pas les collisions mais les évite d'une autre façon : chaque noeud qui transmet tient compte du temps dont il a besoin, les autres noeuds étant informés et le laissant faire.

Si toutes les trames comporte un en-tête, des données et une queue de bande, toutes les en-têtes / queues de bande ne sont pas identiques et elles dépendent des supports utilisés : on utilisera plus ou moins d'informations de contrôle.

Chapitre 5 Ethernet

Ethernet prend place à la couche 2. La couche 2 est divisée en deux parties :

- La couche LLC (ou Logical Link Control) qui gère la communication avec la couche réseau située au dessus. Elle ajoute au paquet des informations de contrôle pour faciliter la transmission. Cette couche se fait au niveau logiciel (via le driver de la carte réseau, en quelque sorte).

- La couche MAC situé sur le matériel met en oeuvre les spécifications des normes 802.3 (les normes pour Ethernet).

NB : Tout ça n'est valable que pour une trame au format 802.3 (et pas Ethernet 2).

Sous couche MAC

Cette couche a deux fonctions : encapsuler les données et contrôler l'accès au support. L'encapsulation a trois fonctions de base :

- délimiter les trames (pour identifier les bits qui contituent une trame)

- l'adressage : la trame contient déjà le paquet avec l'adresse IP, mais ajoute à ça l'adresse MAC

- La détection des erreurs : avec le checksum en fin de trame.

L'accès au support : celui-ci gère le placement des trames sur les supports ainsi que leur suppression. La sous-couche MAC communique directement avec la couche physique, et gère également tout ce qui est CSMA/CD.

Les adresses MAC peuvent être de monodiffusion, de broadcast (ff:ff:ff:ff:ff:ff), ou de multidiffusion : elle est alors associée à une ip de destination sous le format "adresse de diffusion" (de 224.0.0.0 à 239.255.255.255, un résumé des adresses réservées est disponible <a href="https://en.wikipedia.org/wiki/Multicast_address" alt="https://en.wikipedia.org/wiki/Multicast_address" title="https://en.wikipedia.org/wiki/Multicast_address">https://en.wikipedia.org/wiki/Multicast_address</a>); une adresse MAC de multidiffusion a un format spécial (voir <a href="Media%3AEthernet">Media:Ethernet</a>) et commence par 01. Les commutateurs ne font en général pas la distinction entre multicast et broadcast : ce sont les ordinateurs qui le font, en fonction de l'adresse IP.

Commutateurs

Un commutateur établit une table MAC/Port en observant les adresses MAC sources des paquets qu'il recoit sur chacune de ses interfaces réseau. Il envoie ensuite le paquet à l'adresse MAC de destination. Si le commutateur recoit plusieurs adresses MAC sur un même port (ce qui est le cas lorsque plusieurs commutateurs sont branchés en cascade, par exemple), il peut associer un seul port à plusieurs adresses MAC. De la même façon, si le commutateur n'as pas l'adresse de destination dans sa table, il va envoyer la trame sur tous ses ports et le correspondant pourra répondre à son tour. Il faut noter que le switch ne note dans sa table que les adresses MAC source, malgré les demandes qu'il pourrait envoyer concernant les adresses MAC de destination.

Si un ordinateur envoie une trame vers internet, l'adresse MAC de destination dans la trame sera évidemment celle de la passerelle par défaut.

Méthodes de transmission de paquets

On a deux types de méthodes : le store-and-forward, et le cut-through.

- Store-and-Forward : Le switch reçoit toute la trame, vérifie le CRC et recherche l'adresse de destination si celui-ci est valide. Il achemine ensuite le paquet.

- Cut-Through : Le switch achemine la trame avant qu'elle ne soit entièrement reçue : il n'attend que l'adresse de destination.

Le commutation cut-through a deux variantes:

- Le Fast-Forward : niveau de latence le plus faible. On transmet le paquet dès la lecture de l'adresse de destination. C'est le cut-through classique. La latence est mesurée entre le premier et le dernier bit. Le switch peut transmettre des erreurs, auquel cas la NIC destinataire s'en chargera.

- Le Fragment-Free : Le switch stocke les 64 premiers octets avant de transmettre la trame. c'est un compromis entre Cut-Through et Store-and-Forward. Ce sont sur ces 64 premiers octets que les erreurs ont souvent lieu : le switch y fait un petit contrôle d'erreurs.

On peut régler par port le fait de commencer en cut-through et de passer en store-and-forward après un certain nombres d'erreurs; une fois qu'on retombe sous ce seuil on repasse en cut-through.

Mise en mémoire tampon

Un switch peut mettre en mémoire tampon des trames avant de les transférer, ce qui peut être une solution en cas d'encombrement par exemple. On a deux types de mise en mémoire tampon:

- Axée sur les ports : Les trames sont stockées dans des files relatives à des ports entrants et sortants spécifiques. Une seule trame peut retarder toutes les autres qui sont derrière elle dans la file.

- Mémoire partagée : Stocke toutes les trames dans une mémoire commune à tous les ports du commutateur. On a pas besoin de déplacer des trames dans des files d'attente. Le commutateur tient à jour une carte de liaison entre une trame et un port, qui dit vers quel port le paquet doit être acheminé. Le nombre de trames stockées dans la mémoire ne se limite pas à un seul tampon du port, ce qui permet de transmettre de plus grandes trames sans trop en supprimer; c'est important dans la commutation asymétrique, dans laquelle différents ports ont différents débits de données.

Paramètres de mode duplex et débit

Paramètres relatifs à chaque port qui sont fondamentaux. On a le half-duplex et le full-duplex. La négociation automatique consiste à échanger des informations sur débit et duplex entre deux périphériques pour qu'ils puissent choisir la meilleure option. On choisit le full-duplex si les deux périphériques sont compatibles. C'est général l'option par défaut.

L'un des problèmes courants sur du 10/100BASE-T est quand les deux périphériques n'utilisent pas le même duplex, souvent après réinitialisation de l'un des deux : la négociation automatique doit être activée ou désactivée des deux côtés, et les ports bien configurés.

Auto-MDIX

Outre le duplex il faut définir le bon type de câble en fonction du support (câble droit ou croisé). La plupart des switches prennent en charge la configuration d'interface MDIX auto, c'est-à-dire la configuration auto-MDIX, qui détermine automatiquement si le câble utilisé est droit ou croisé. Elle est activée sur les switches qui utilisent la version 12.2 ou supérieure de Cisco IOS.

Protocole ARP:

Voir <a href="Protocoles">Protocoles</a>

Pour voir la table ARP sur du matériel Cisco :

show ip arp

Chapitre 6 Couche réseau

Couche 3 du modèle OSI.

Pour permettre aux périphériques de transmettre des informations sur tout le réseau, la couche 3 utilise quatre processsus de base:

- L'adressage des périphériques finaux : avec une adresse IP unique

- L'encapsulation : met un segment dans un paquet

- Le routage : la couche réseau fournit les services permettant de transmettre les paquets à travers le réseau; chaque routeur intermédiaire est appellé un tronçon

- Désencapsulation : À l'arrivée on vérifie l'IP et on transfère le paquet à la couche transport

Les deux protocoles de la couche réseau sont ipv4 et ipv6.

Encapsulation IP

Le protocole IP encapsule le PDU de la couche transport en ajoutant un en-tête IP, lequel reste le même entre le moment ou le paquet quitte la source et le moment où il arrive à destination; dans tous les cas la partie données reste inchangée.

Le protocole IP est conçu pour ne pas surcharger les réseaux. Il ne gère pas le suivi et la gestion du flux, ces fonctions étant prises en charge par d'autres couches; il ne se charge que du routage. Il a les caractéristiques suivantes :

- Sans connexion : pas de connexion préalable à l'envoi de données

- Acheminement au mieux : La livraison n'est pas garantie, ni l'ordre d'arrivée

- Indépendant du support : sauf pour la MTU (Taille maximale d'un paquet), établie en communiquant avec la couche 2; un routeur intermédiaire doit parfois scinder un paquet (c'est la fragmentation).

Attention : ne pas confondre IP avec d'autres protocoles qui pourraient prendre en charge ce genre de choses (TCP, UDP...).

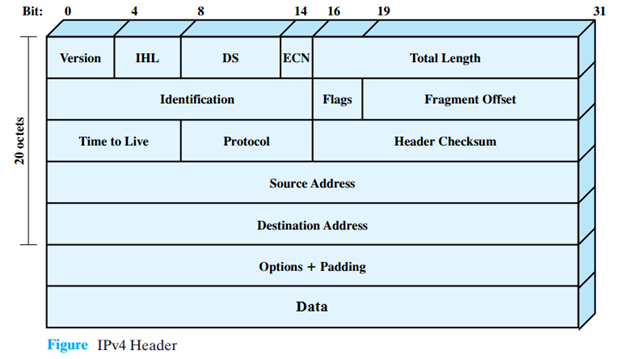

En-tête IPV4

NB: Ce genre de schémas se lit de gauche à droite et de haut en bas; l'en tête est représentée "empilée" même si elle ne l'est pas en réalité. Seuls les 20 premiers octets sont traités dans le chapitre de Cisco.

Explication de certains champs:

- Version : 4 bits qui indiquent la version IP (0100 pour ipv4)

- DS : Contient DSCP (Services différenciés ou DiffServ: anciennement champ de type de service) et ECN. Ce champ de 8bits définit la priorité de chaque paquet. 6 pour DSCP (Differenciated Services Code Point) et 2 pour ECN (Explicit Congestion Notification)

- TTL (Time To live): 8 bits déterminant le temps à vivre du paquet : chaque routeur traversé enlève un point, et une fois à 0 le routeur abandonne le paquet et envoie un message ICMP de dépassement de délai; le TTL est déterminé par l'émetteur.

- Protocole: Identifier le prochain protocole de niveau: ces 8 bits indiquent le protocole de couche supérieure approprié (TCP, UDP, ICMP)

- Ip source et dest font chacun 32 bits, évidemment.

- Les champs IHL (Longueur d'en-tête Internet), Total length et Header Checksum permettent d'identifier et valider le paquet

- D'autres champs servent à réassembler un paquet fragmenté, notamment Identification, indictauers et décalage du fragment pour garder un trace des paquets fragmentés.

- Les champs options et padding (remplissage ou bourrage) sont rarement utilisés.

Les problèmes d'IPv4

IPv4 a différents problèmes qui amènent à son abandon:

- Le manque d'adresses dispo : environ 4 milliards d'adresses disponibles

- La croissance de la table de routage : les routeurs internet utilisent beaucoup de ressources matérielles à cause du nombre de routes internet en constante augmentation

- Le manque de connectivité de bout en bout : à cause de NAT

Présentation d'IPv6

L'IETF commence au début des années 90 à se pencher sur le problème. IPv6 a plusieurs avantages:

- Un plus grand espace d'adressage : 340 undécillions d'adresses (10³⁶)

- Traitement simplifié des paquets : l'en-tête est plus simple

- Plus besoin de NAT du coup, ce qui favorise le bout-en-bout

- Davantage de données utiles pour un meilleur transport et débit

- Architecture réseau hiérarchique pour simplifier le routage

- Autoconfiguration des adresses

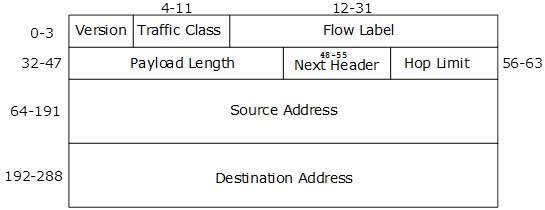

En-tête IPv6

Certains champs ont été conservés et d'autres ont changé de nom ou de position (Traffic class, Payload length, Next header, hop limit), et flow label est apparu. Liste des champs:

- Version : contient 0110 pour IPv6

- Classe de traffic : 8 bits équivalents au champ de services différenciés IPv4

- Etiquetage de flux : 20 bits indiquant que tous les paquets portant la même étiquette de flux doivent être traités de la même façon par tous les routeurs

- Longueur des données utiles : 16 bits indiquant la longueur de données utiles de IPv6 (sans le bourrage?)

- En-tête suivant : 8 bits équivalents au champ de protocoles de IPv6

- Limite du nombre de tronçons : 8 bits qui remplacent le TTL, fonctionne de la même façon, un paquet abandonné provoque l'envoi d'un message ICMPv6

- Les adresses source et destination qui sont plus longues qu'en IPv4

Les routeurs ne fragmentent pas les paquets IPv6 routés. Cependant un paquet IPv6 peut contenir des champs facultatifs situés entre l'en-tête et les données utiles.

Décisions relatives aux transmissions entre les hôtes

La couche réseau est responsable de diriger les paquets entre les hôtes. Un hôte peut envoyer un paquet à lui-même, un hôte local, ou un hôte distant. Pour savoir si un hôte est local ou distant, on utilise la combinaison masque de sous-réseau / adresse réseau. Si il est distant, on utilise la passerelle par défaut : elle achemine le trafic vers d'autres réseaux, possède une IP située dans le réseau local, et peut recevoir ou transmettre des données. La table de routage d'un hôte contient généralement l'adresse de la passerelle par défaut.

Table de routage

La commande netstat -r permet de voir la table de routage d'un hôte. Elle liste les interfaces de l'hôte avec leurs adresses MAC, la table de routage IPv4, et la table de routage IPv6.

Décisions du routeur pour la transmission de paquets

Un hôte qui envoie un paquet sur un réseau distant regarde sa table de routage et envoie le paquet à la passerelle par défaut. Lorsque le paquet arrive sur le routeur, il consulte sa table de routage pour déterminer la route à suivre. La table de routage d'un routeur peut stocker des informations sur:

- Les routes directement connectées : elles viennent des interfaces actives du routeur

- Les routes distantes: les routes correspondant à d'autres routeurs, soit configurées par l'admin soit configurées dynamiquement

- La route par défaut : utilisée en dernier recours, si le routeur n'as pas d'autre route à employer.

Sur un routeur Cisco, la table de routage est affichée avec la commande show ip route. Elle contient en plus des routes des informations sur celles-co, avec la façon dont elle a été découverte, la fiabilité, le classement et la date de dernière màj. Ainsi lorsqu'un paquet arrive sur le routeur celui-ci examine son en-tête et sa table de routage pour déterminer le réseau de destination et la route à prendre. Lorsqu'une adresse IPv4 et un masque sont configurés sur les deux interfaces d'un routeur, deux entrées apparaissent automatiquement, avec les caracs suivantes:

- C pour réseau conncté directement ou L pour interface locale

- l'adresse réseau de destination

- L'interface de sortie

- PAS d'adresse de tronçon suivant, ce qui est logique

À l'inverse, une entrée concernant un réseau distant contiendra une entrée du type :

- L'origine de la route : D pour EIGRP, S pour statique, O pour OSPF

- Le réseau de destination

- La fiabilité de la route (moins = mieux)

- La métrique, soit la valeur de "préférence" de la route (moins = mieux)

- via

- Ip du prochain routeur

- à quel moment le routeur a été entendu pour la dernière fois

- L'interface (locale) de sortie

Un paquet destiné à un réseau inconnu sera envoyé soit à la route par défaut, soit il sera abandonné si aucune route par défaut n'est déterminée.

Un routeur est un ordinateur

Il existe différents types de routeurs :

-Les routeurs à services intégrés, pour les petites entreprises et les particuliers (gamme Cisco ISR G2)

-Les routeurs WAN pour les grandes entreprises et organisations (Cisco Analyst et Cisco ASR)

-Les routeurs pour fournisseurs de services, opérateurs télécoms... Gammes Cisco ASR, CRS-3, gamme 7600

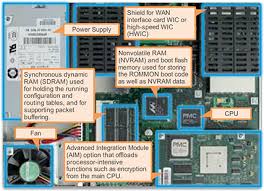

La certification CCNA se concentrent sur les premiers. Tout comme un ordi, un routeur a un OS (Cisco IOS), un CPU, de la RAM, de la ROM, et de la mémoire vive non-volatile ou NVRAM, et de la mémoire flash.

NB fm wikipédia : "Une mémoire RAM non volatile est une mémoire informatique qui est à la fois une mémoire RAM (qui permet l'accès direct à ses composantes) et une mémoire non volatile (qui ne perd pas son information lorsque l'alimentation électrique est interrompue). "

La RAM contient:

-IOS en cours d'exécution

-Table de routage

-Table ARP

-Fichier de conf en cours

-Mémoire tampon de paquets

La NVRAM contient le fichier de configuration initiale.

La mémoire Flash contient les fichiers d'IOS

La ROM contient POST : Le micrologiciel de contrôle de la mémoire morte (IOS limité)

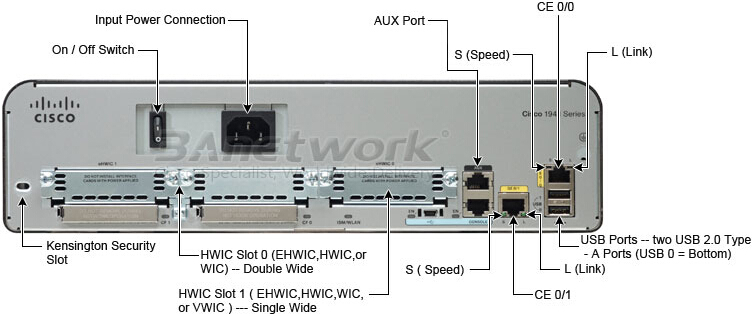

Connexion à un routeur

Panneau arrière d'un cisco 1941:

Les slots EHWIC ou HWIC peuvent acceuillir des cartes d'interface haut débit (ce sont les trois gros slots dont il faut faire "sauter" la plaque pour les utiliser). En dessous, deux petits slots de mémoire compacte flash. On voit aussi les ports console, etc...

Les connexions sur un routeur Cisco peuvent être regroupées en deux catégories : Les interfaces de routeur intrabandes (ports EHWIC et RJ45 utilisées pour relier le routeur au réseau, ports série pour relier à un WAN externe) et les ports de gestion (console, aux, et les ports de gestion qui peuvent être en RJ45 mais ne servent pas à transmettre du trafic). Attention, les connexion SSH et Telnet nécessitent une connexion intrabande, ce qui veut dire que le routeur doit être "dans le réseau".

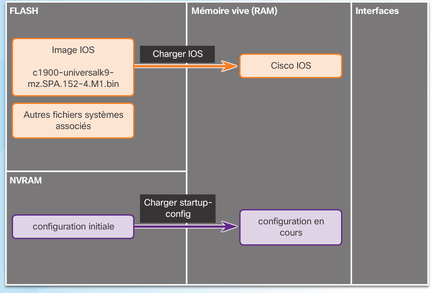

Lors du démarrage d'un routeur...

Différents fichiers sont copiés vers la RAM:

Le processus de démarrage d'un routeur est le suivant:

- Exécution du test POST : POST est chargé depuis la ROM et effectue ses tests sur le matériel. Ensuite, BootStrap est chargé depuis la ROM, localise IOS eet commence à démarrer (du texte arrive à l'écran).

- Localisation et chargement de IOS : IOS est chargé depuis la mémoire flash ou le serveur TFTP et commence à démarrer. Si IOS est introuvable, une version limitée est chargée depuis la ROM pour dépannage.

- Localisation et chargement du fichier de configuration : Bootstrap copie ensuite le fichier de configuratoin de démarrage depuis la NVRAM vers la RAM. Il peut aussi être chargé depuis un serveur TFTP, et si il n'y en a pas le routeur affiche une invite de configuration.

Afficher des infos sur la version de Cisco IOS utilisée

switch#show version

Cisco IOS Software, 3600 Software (C3660-JK9O3S-M), Version 12.4(25d), RELEASE SOFTWARE (fc1)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2010 by Cisco Systems, Inc.

Compiled Wed 18-Aug-10 07:31 by prod_rel_team

ROM: ROMMON Emulation Microcode

ROM: 3600 Software (C3660-JK9O3S-M), Version 12.4(25d), RELEASE SOFTWARE (fc1)

switch uptime is 0 minutes

System returned to ROM by unknown reload cause - suspect boot_data[BOOT_COUNT] 0x0, BOOT_COUNT 0, BOOTDATA 19

System image file is "tftp://255.255.255.255/unknown"

[...]

Cisco 3660 (R527x) processor (revision 1.0) with 187392K/9216K bytes of memory.

Processor board ID FTX0945W0MY

R527x CPU at 250MHz, Implementation 40, Rev 1.2, 512KB L2 Cache

3660 Chassis type: ENTERPRISE

18 FastEthernet interfaces

DRAM configuration is 64 bits wide with parity enabled.

253K bytes of NVRAM.

8192K bytes of processor board System flash (Read/Write)

Configuration register is 0x2102

Configuration de base d'un routeur

Configurer le nom du périphérique

hostname nom

Sécuriser le mode d'exécution utilisateur

line console 0

password mot de passe

login

Sécuriser l'accès SSH / Telnet à distance

line vty 0 15

password mot de passe

login

Sécuriser le mode d'exécution privilégié

enable secret mot de passe

Sécuriser tous les mots de passe dans le fichier de configuration

service password-encryption

Fournir un avertissement juridique

banner motd délimiteur (#) message délimiteur

Configurer l'interface SVI de gestion

interface vlan 1

ip address adresse ip masque de sous-réseau

no shutdown

Enregistrez la configuration

copy running-config startup-config

Configuration d'une interface

interface type et numéro

description texte descriptif

ip address adresse ipv4 masque de sous-réseau

no shutdown

Informations sur les interfaces

show ip interface brief # Donnes des infos sur toutes mes interfaces et leur connexions, on peut enlever le briefshow interfaces # Affiches des stats sur toutes les interfaces d'un périphériqueshow ip route # Affiche le contenu de la table de routageAttribuer une adresse de passerelle à un commutateur

interface vlan 1 #C'est la Switch Virtual interface ou SVI

ip address 192.168.0.1 255.255.255.0

ip default-gateway 192.168.1.254Attention, cette passerelle n'est utilisée que pour les paquets venant du commutateur lui-même, lors d'une connexion à distance par exemple.

Chapitre 7 Adressage IP

Adresses IPv4

Utilise la numération binaire. La notion de numération pondérée signigfie simplement que la valeur d'un digit change en fonction de sa place dans le nombre (10⁰, 10¹, etc).

Une fois l'adresse réseau déterminée et représentée en binaire, l'ordinateur effectue une opération AND entre l'IP et le masque de sous-réseau pour déterminer l'adresse réseau.

Pour rappel, les adresses sont composées comme suit:

Premier sous-réseau:

-Adresse Réseau (Partie hôte à 0)

-Adresse Premier Hôte (Des 0 suivis d'un 1)

-Adresse dernier hôte (Des 1 suivis d'un 0)

-Adresse de diffusion (Partie hôte à 1)

Deuxième sous-réseau:

etc...

Rappel sur le multicast IPv4 : On utilise des adresses situées entre 224.0.0.0 et 239.255.255.255 qui sont des adresses de multidiffusion réservées; le routeur ne les transmet pas. Les clients multicast font appel à des services demandés par un programme pour s'abonner à un groupe de multidiffusion. Un groupe = une adresse; un multicast est en fait un broadcast dont les récepteurs qui ne sont pas abonnés au groupe refusent les messages. Ainsi un hôte abonné à un groupe de multicast traite les données qui sont envoyés à sont adresse de monodiffusion ainsi que ceux qui sont destinés à son groupe de multicast.

Adresses Privées

Les blocs d'adresses privées sont :

- 10.0.0.0 à 10.255.255.255

- 172.16.0.0 à 172.31.255.255

- 192.168.0.0 à 192.168.255.255

Elles sont définies dans la RFC 1918.

Les adresses spéciales sont:

- Adresses de bouclage : 127.0.0.0/8 à 127.255.255.254

- Adresses APIPA (ou locales-liens): 169.254.0.0/16 à 169.254.255.254

- Adresses TEST-NET: 192.0.2.0/24 à 192.0.2.255 (Utilisées à des fins pédagogiques)

- Il y'en a aussi dans le bloc 240.0.0.0 à 255.255.255.254

Les classes sont:

- A : 0.0.0.0/8 à 127.0.0.0/8

- B:128.0.0.0/16 à 191.255.0.0/16

- C:192.0.0.0/24 à 223.255.255.0/24

- D (multidiffusion): 224.0.0.0 à 239.0.0.0

- E (Éxpérimentales): 240.0.0.0 à 255.0.0.0

Le systèmes de classes gâchant de nombreuses adresses on est passés au sans-classe (CIDR) à la fin des années 1990.

Organismes d'attribution des IP:

- Amérique du nord : ARIN (American Registry for Internet Numbers)

- Amérique du sud : LACNIC (Regional Latin-American and Carribean IP Adress Registry)

- Europe, Moyen-Orient et Asie Centrale : RIPE NCC (Réseaux IP Européens)

- Asie et Pacifique : APNIC (Asian Pacific Network Information Centre)

- Afrique : AFRINIC (African Network Information Centre)

Ce sont les RIR, ou organismes d'enregistrement locaux. Ils sont chapeautés par l'IANA qui leur alloue des blocs d'adresses. Les RIR fournissent les FAI, mais les grosses entrepruises peuvent passer directement par les RIR.

Épuisement des adresses IPv4

IPv6 est arrivé à cause de l'épuisement des adresses IPv4; l'épuisement est déjà passé pour la plupart des RIR sauf pour Afrinic, IPv4 étant limité à 4.3 milliards d'adresses. NAT aide à limiter la casse, mais il est incompatible avec de nombreux protocoles et services notamment pour le p2p.

Coexistence IPv4 et IPv6

L'IETF a créé divers protocoles pour permettre aux deux systèmes de coexister:

- La double-pile : Se fait sur un même segment de réseau car chaque hôte utilise deux piles réseau

- Le tunneling : Des paquets IPv6 sont encpasulés dans des paquets IPv4 pour permettre leur acheminement dans un réseau IPv4

- La traduction : Les périphériques IPv6 peuvent utiliser la traduction NAT64 pour communiquer avec des périphériques réseau IPv4 à l'aide d'une technique similaire à NAT. Un paquet IPv6 est traduit en IPv4 et inversement.

Tunneling et traduction ne sont utilisés que lorsque c'est nécessaire; l'objectif est de communiquer en IPv6 de manière native.

Adresse IPv6

Représentation de l'adresse IPv6

Les adresses IPv6 ont une longueur totale de 128 bits, notées en format hexadécimal. Un groupe de 4 bits est représenté par un seul caractère en hexa; ainsi deux caractère hexadécimaux représentent un octet, et 4 caractères hexadécimaux représentent 16 bits, ce que l'on appelle familièrement un hextet.

Attention : si une adresse MAC utilise 8 bits par champ, soit deux carctères hexa, soit un demi-hextet, l'adresse IPv6 utilise bel et bien un hextet par champ, soit 4 caractères hexa ou 16 bits. Ne pas confondre les deux.

Une adresse IPv6 est composé de 8 champs contenant chacun un hextet. Le format priviligié indique l'adresse IPv6 doit être écrite avec ses 8 champs au complet, même si ce n'est pas le plus rapide:

2001:0db8:85a3:0000:0000:8a2e:0370:7334

On utilise différentes règles quant à l'écriture des adresses IPv6 pour les raccourcir.

Règle 1:

On omet tous les zéros qui se trouve en début de champ (si le champ est composé uniquement de zéros, on en laisse un dans le champ):

2001: db8:85a3: 0: 0:8a2e: 370:7334

Ici, deux zéros en début de champ ont été supprimés.

Règle 2 :

On omet les champs composés uniquement de zéros en les laissant vides, en ne laissant à la place que ::

2001:db8:85a3::8a2e: 370:7334

Ici, les deux champs composés de zéros ont été omis. :: peut remplacer n'importe quelle suite de champs composés uniquement de zéros.

Attention : le :: ne DOIT être utilisé qu'UNE SEULE FOIS par adresse; autrement, on ne sait pas combien de champs ont été omis.

Une fois ces deux règles appliquées, ont parle alors d'adresses en format compressé.

Types d'adresses IPv6

Il existe trois types d'adresses IPv6:

- Monodiffusion

- Multidiffusion

- Anycast: C'est une adresse de monodiffusion IPv6 qui peut être attribuée à plusieurs périphériques. Un paquet envoyé à une adresse anycast est acheminé vers le périphérique le plus proche ayant cette adresse. Les adresses anycast ne seront pas vues dans ce cours.

IPv6 n'as pas d'adresse de broadcast; cependant il une adresse de multicast destinée à tous les noeuds qui donne sensiblement le même résultat.

Composition et utilisation des adresses IPv6

Longueur de préfixe

IPv6 n'utilise pas de notation décimale à point ni même de masque de sous-réseau à proprement parler mais utilise la longueur de préfixe, comme IPv4 avec CIDR. La longueur de préfixe standard pour une adresse IPv6 est /64, soit la moitié de ses 128 bits. On a alors 64 bits pour la partie hôte, et en général on ne change pas ce préfixe car on largement assez d'espace d'adressage pour couvrir tous nos besoins.

Adresse de monodiffusion IPv6

Une adresse de monodiffusion identifie une interface de façon unique sur un réseau, comme pour IPv4. Une adresse de destination DOIT être une adresse de monodiffusion dans le cas d'IPv6; l'adresse de destination peut-être une mono ou une multi diffusion.

NB:Les adresses de diffusion les plus courantes sont les adresses de diffusion globale et les adresses de lien-local

[Mono]diffusion globale ou Global Unicast Adress (GUA) :

Elle est similaire à une adresses IPv4 publique : elle est unique au monde et routable sur internet. Peut être statique ou dynamique. Elles sont attribuées par les RIR, lesquels recoivent des blocs d'adresses de la part de l'ICANN. Actuellement seules des adresses commencant par les bits 001 ou 2000::/3 sont attribuées; cela veut dire que le premier chiffre d'une adresse GUA est 2 ou 3. Cela représente un 8e de l'espace d'adressage dispo, et seule une infime partie des adresses sont réservées aux autre types d'adresses.

2001:0DB8::/32 est réservée à des fins de documentation, notamment pour servir d'exemple.

Une adresse de diffusion globale est constituée de trois parties:

- Préfixe de routage global : Partie réseau ou préfixe, attribuée en général par le FAI aux clients; en général les RIR attribuent un préfixe de routage global en /48 à tous les clients potentiels. C'est en gros l'équivalent de la partie réseau d'une adresse IPv6.

- ID de sous-réseau: Utilisé par une entreprise pour identifier les sous-réseaux au sein de son réseau; elle fait en général 16 bits qui suivent le préfixe global, pour un préfixe réseau total de 64 bits. C'est en gros l'équivalent de la partie sous-réseau d'une adresse IPv4 utilisant VLSM.

- ID d'interface: C'est la partie hôte, qui fait en général 64 bits. Oon dit ID d'interface car un hôte peut avoir plusieurs interface. Il est fortement recommandé qu'elle fasse 64 bits. L'adresse contenant uniquement des 1 dans sa partie ID interface est attribuable, car on utilise pas de broadcast. Celle contenant uniquement des 0 est attribuable aussi, mais elle est reservée comme adresse anycast de routeur de sous-réseau; il ne faut l'attribuer qu'à un routeur.

[--Préfixe de routage global ------][---ID de sous réseau---][------ID d'interface---------------------------]

|---------------48 bits---------------------||----------------16 bits-------||---------------------------------64 bits----------|

Il suffit donc de compter les hextets. 3 pour Le préfixe, 1 pour l'ID de sous réseau, 4 pour l'ID interface.

Lien-local (ou link-local):

Ces adresses sont utilisées pour communiquer avec d'autres périphériques sur la même liaison locale. Dans IPv6 le terme "link" fait référence à un sous-réseau. Ces adresses sont confinées à une seule liaison; leur caractère unique n'est confirmé que dans le cadre de cette liaison, car elle ne sont pas routable au-delà (en d'autres termes, les routeurs ne les retransmettent pas). Si elle n'est pas configurée manuellement sur une interface, elle est autoconfigurée (c'est-à-dire qu'elle est générée toute seule, sans communiquer avec un serveur DHCPv6). Cette autoconfiguration permet aux périphériques d'un réseau local de communiquer entre eux sans intervention humaine, y compris avec le routeur.

NB : En général on utilise comme adresse de passerelle par défaut l'adresse de lien-local du routeur

NB2 : Dans un réseau de plusieurs routeurs, chaque routeur peut ainsi communiquer avec le tronçon suivant en utilisant son adresse de lien local:(X) @1 --------- @2 (X) @1 ------------@2(X) etc : Ici chaque routeur a 2 interfaces et donc 2 adresses de lien-local

Adresse Locale Unique :

C'est un autre type d'adresse de monodiffusion. Elles onnt des points communs avec les adresses IPv4 privées, mais aussi des différences. Elles ne doivent pas être routables sur le réseau IPv6 global et ne doivent pas être traduites en adresses globales (ie pas de NAT!). Elles sont comprise entre FFC00::/7 et FFDF::/7

Synthèse des adresses de monodiffusion IPv6

- Monodiffusion globale : unique au monde

- Link-local : confinées à un seul lien : Dans la plage FE80::/10

- Bouclage : ::1/128

- Adresse non spécifiée ::/128

- Locale unique : FFC00::/7 à FFDF::/7

- IPv4 intégrée

Configuration d'une adresse de diffusion globale sur un routeur / un périphérique

La plupart des commandes de configuration sont les mêmes que pour une adresse IPv4, sauf qu'on utilise la commande ipv6 au lieu d'ip. Exemple:

ipv6 address 2001:db8:acad:1::1/64

no shut

Attention à ne pas oublier la longueur de préfixe.

La configuration est également similaire sur un ordinateur. L'adresse de routeur peut être une adresse de monodiffusion globale ou une adresse lien-local; les deux fonctionnent.

Cependant la configuration statique ne convient pas aux grands réseaux. On a deux façons d'obtenir une adresse de façon dynamique:

- La configuration automatique des adresses sans état (SLAAC)

- DHCPv6 avec état

NB : Sans état signifie que le protocole n'enregistre pas l'état d'une session; on a simplement des paires requête/réponse qui sont traitées indépendamment les unes des autres.

NB2 : Lorsque l'on utilise DHCPv6 ou SLAAC, l'adresse lien-local du routeur est automatuiquement configurée.

Configuration Dynamique ou SLAAC

Cette méthode permet à un périphérique d'obtenir le préfixe, la longueur de préfixe et l'adresse de passerelle par défaut et d'autres infos auprès d'un routeur, sans intervention d'un serveur DHCPv6. Lorsque la SLAAC est utilisée les périphériques se basent sur les messages d'annonce de routeur ICMPv6 du routeur local pour obtenir les informations nécessaires. Ces messages sont envoyés toutes les 200 secondes à tous les périphériques IPv6 du réseau; un message est également envoyé à tout hôte qui envoie un message de solicitation. Pour activer le routage IPv6 sur un routeur Cisco:

ipv6 unicast-routingOn peut configurer des adresses IPv6 sur un routeur qui n'est pas un routeur IPv6.

!: SLAAC génère des adresse de diffusion globale, pas des adresses lien-local

Le message d'annonce de routeur contient :

- Le préfixe de réseau et sa longueur

- l'adresse de passerelle par défaut

- Les adresses DNS et le nom de domaine.

On a trois options de message d'annonce de routeur:

- SLAAC: C'est l'option par défaut, où le routeur suggère d'utiliser les informations qu'il contient pour créer sa propre adresse de diffusion IPv6 sans aide d'un DHCP. Avec cette technique aucun serveur n'as de contrôle sur la distribution des adresses ni même de liste des adresses utilisées. Le préfixe du routeur est utilisé et l'ID interface est créé à l'aide de la méthode EUI-64 qui génère un nombre à 64 bits aléatoire.

- SLAAC avec un serveur DHCPv6 sans état : si le routeur est configuré pour cette option, il suggère aux hôtes d'utiliser la SLAAC pour créer une adresse de diffusion globale; l'adresse de lien local du routeur qui est la source du message d'annonce comme adresse de passerelle par défaut; et un serveur DHCPv6 pour obtenir d'autres infos comme l'adresse du DNS et un nom de domaine.

- DHCPv6 avec état (pas de SLAAC): cette option est similaire à DHCPv4 : un périphérique reçoit toutes ses infos d'adressage, y compris une adresse de diffusion globale la longueur de préfixe et les adresses DNS à l'aide des services d'un serveur DHCPv6 avec état. Avec cette option le message d'annoncce de routeur suggère aux hôtes d'utiliser l'adresse lien-local du routeur comme passerelle par défaut, et le DHCPv6 pour le reste.

!! L'adresse de passerelle ne peut être obtenue que de façon dynamique, à partir du message d'annonce du routeur.

Méthode EUI-64 et génération aléatoire

Lorsque un client utilise la SLAAC pour déterminer sons ID interface, il peut utiliser la méthode EUI-64 ou un nombre à 64 bits aléatoire.

EUI-64

Signifie Extended Unique Identifier. Ce processus utilise l'adresse MAC à 48 bits de l'interface et insère 16 autres bits au milieu de celle-ci pour obtenir un ID interface. Pour rappel, une adresse MAC est représentée en deux parties : l'OUI à 24 bits et l'identifiant de périphérique à 24 bits. Un ID interface EUI-64 comprend trois parties :

- Le code OUI sur 24 bits, mais dont on a inversé le 7e bit (le bit Universel/Local)

- La valeur à 16 bits FFFE intégrée

- l'ID de périphérique de 24 bits provenant de l'adresse MAC.

Ces adresses sont donc facile à reconnaître : elle contiennent toujours FFFE en plein milieu de l'ID interface.

Nombre aléatoire

Certains OS utilisent un nombre aléatoire pluôt qu'EUI-64 pour générer l'ID interface (Windows, à partir de Vista). Pour s'assurer qu'elles sont uniques, le client utilise La DAD, ou détection d'adresses dupliquées. Il semble que Linux utilise EUI, dans le kernel version 2.6.

Adresses lien-local dynamiques

Tous les périphériques doivent avoir une adresse de lien-local. Elle peut être établie dynamiquement ou manuellement. Pour rappel son préfixe est toujours FE80::/10. Quand elle générée dynamiquement, elle l'est à l'aide d'EUI-64 ou d'un nombre aléatoire elle aussi, pour obtenir les 64 bits de l'ID interface (entre FE80 et l'ID interface, on a une série de 0 ou ::). Les OS utilisent généralement la même méthode pour la lien-local et pour une adresse de diff. globale en SLAAC.

Les routeurs Cisco créent automatiquement une adresse de lien-local dès qu'une adresse de diff. globale est attribuée à l'interface, par défaut en EUI-64. Pour les interfaces série, ils utilisent l'adresse MAC d'une interface ethernet, puisque une adresse de lien local ne doit être unique que sur sa liaison, et on peut donc avoir plusieurs fois la même lien local sur un routeur. Le défaut est le long ID d'interface, et il est d'ailleurs courant de les configurer à la main pour faciliter la mémorisation.

Configuration d'adresse lien local statique sur un routeur

ipv6 address fe80::1 link-local

exit

#On peut réutiliser cette adresse sur plusieurs interfaces; elle est volontairement simple: FE80::1 pour le routeur 1, FE80::2 pour le routeur 2, etc

show ipv6 interface brief

show ipv6 route

Le paramètre link-local doit suivre toute adresse au préfixe allant de FE80 à FEBF.

Adresse de multidiffusion IPv6 Attribuées

Elles sont semblables aux adresses de multidiffusion IPv4. Pour rappel, elles ne peuvent être que des destinations, jamais des sources. Les adresses de multidiffusion attribuées sont des adresses de multidiffusion réservées à des groupes ou périphériques prédéfinis. Une adresse de multidiffusion attribuée est une adresse unique utilisée pour joindre un groupe de périphériques exécutant un service ou un protocole commun. Les adresses de multidiffusion attribuées sont utilisées avec des protocoles spécifiques, tels que DHCPv6. Les deux groupes les plus courants sont:

- FF02::1 : C'est un groupe que tous les noeuds peuvent rejoindre. Un paquet envoyé à cette adresse est traité par tous les noeuds sur la liaison. C'est à peu près la même chose qu'une adresse de broadcast en IPv4, elle est notamment utilisée par les annonces de routeur.

- FF02::2 : C'est le groupe de multidiffusion à tous les routeurs. Un routeur devient membre de ce groupe lorsque il est utilisé en tant que routeur ipv6 avec la commande ipv6 unicast-routing. Un paquet envoyé à cette adresse est traité par tous les routeurs IPv6. Elle est utilisée par tous les noeuds souhaitant solliciter un routeur.

Adresse multidiffusion de noeud sollicité

Une telle adresse est comparable à un broadcast à tous les noeuds. Elle peut être mappée à une adresse de multidiffusion Ethernet spéciale. Cela permet à la carte réseau Ethernet de filtrer la trame en examiunant l'adresse MAC de destination sans l'envoyer au processus IPv6 pour voir si le périphérique est la cible prévue.

ICMPv4 et ICMPv6

Le service ICMP de la suite TCP/IP sert, entre autres choses, à envoyer les messages d'erreur : ils fournissent des commentaires sur les problèmes liés au traitement de paquets IP dans certaines circonstances. Ils ne sont pas obligatoire et sont parfois interdits sur certains réseaux. Il existe en v4 et en v6, et en parlant d'ICMP plus loin dans ces notes je parlerais à la fois des deux versions. Il existe plusieurs types de messages différents:

- Host confirmation : Un message ICMP echo permet de déterminer si un hôte est fonctionnel. L'hôte local envoie un message ICMP echo request, et si le correspondant est disponible il répond par une réponse d'echo. ICMP echo est à la base de la commande ping.

- Destination or service unreachable: Ce message avertit la source que ce qu'il cherche à atteindre est inaccessible. Ce message utilise des codes de destination, dont voici certains : 0 - Réseau innaccessible, 1 - Hôte innaccessible, 2 - Protocole innaccessible, 3 - Port innaccessible (Ceux de la v6 diffèrent légèrement)

- Time exceeded : Ce message est transmis lorsque le champ TTL (pour la v4) ou de hop limit (pour la v6) à atteint 0; le routeur qui à décrémenté le TTL à 0 abandonne le paquet et envoie un time exceeded.

- Route redirection : Ce message part d'un routeur et informe l'hôte que la route choisie n'est pas la meilleure car le prochain tronçon est sur le même réseau que l'ordinateur émetteur, et lui indique une meilleure route à suivre. La redirection est souvent désactivée dans les entreprise pour éviter les redirections de flux de données.

Messages de sollicitation et d'annonce de routeur ICMPv6

ICMPv6 ressemble beaucoup à IPv4 pour l'information et le contrôle d'erreurs, mais il apporte de nouvelles fonctionnalités. Les messages ICMPv6 sont encapsulés dans l'IPV6. Il offre 4 nouveaux protocoles dans le cadre du NDP (Neighbor Discovery Protocol):

- Message de sollicitation de routeur (RS): Envoyé par un hôte pour demander un message d'annonce de routeur sur l'adresse du groupe de multidiffusion des routeurs FF02::2

- Message d'annonce de routeur (RA): Envoyés par les routeurs toutes les 200 secondes pour fournir les informations d'adressage aux hôtes via la SLAAC

- Message de sollicitation de voisin : Utilisé pour la résolution d'adresse et la détection d'adresses dupliquées; c'est une "multidiffusion de noeud sollicité" (cf. plus haut), et elle correspond en gros à un broadcast. Il sert à deux choses: le Neighbor Discovery qui remplace à peu près ARP, et est utilisé pour obtenir les adresses MAC des voisins dont on connaît l'IP; et la Détection d'Adresses Dupliquées (DAD), qui se fait en envoyant à tout le réseau un message contenant notre adresse IP; si personne ne répond, c'est bon (si une duplication existe, l'autre hôte renvoie son adresse MAC).

- Message d'annonce de voisin : C'est la réponse à une sollicitation de voisin, envoyée en monodiffusion; on répond en renvoyant une adresse MAC.

ICMPv6 ND inclut également un message de redirection similaire à IPv4.

Traceroute

En plus de ping, ICMP permet la commande traceroute. Celle-ci permet de tracer le chemin jusqu'à un hôte en donnant des informations sur chaque tronçon rencontré en chemin. Celle-ci fournit le RTT, Round Trip Time, qui correspond à la durée de transmission sur chacun des tronçons; elle correspond à la durée nécessaire pour que le paquet atteigne l'hôte distant, plus le temps mis par la réponse pour revenir. Un * indique un paquet perdu.

Le fonctionnement de traceroute consiste à jouer sur le TTL ( ou Hop limit) : On envoie d'abord un paquet avec un TTL de 1, afin d'obtenir l'adresse du premier routeur qui va mettre le TTL à zéro et laisser tomber le paquet en envoyant un message ICMP Time Exceeded; puis on envoie un paquet avec un TTL de 2 pour obtenir l'adresse du deuxième routeur qui se retrouvera également à mettre le TTL à zéro et à envoyer un time exceeded; et on continue en incrémentant le TTL jusqu'à atteindre l'hôte final qui répondra par un message ICMP (Echo reply ou Port unreacheable, à la place d'un time expired). Ainsi on aura l'adresse de tous les tronçons puisqu'ils auront tous envoyé un ICMP time exceeded.

Chapitre 8 Segmentation des réseaux IPv4 en sous-réseaux

Domaines de diffusion

Dans un réseau LAN, on utilise des diffusions pour localiser:

- Les autre périphériques

- Les services (DHCP)

Les commutateurs diffusent les broadcasts sur toutes les interfaces, sauf celle d'où ils proviennent, mais pas les routeurs; de ce fait chaque interface du routeur est connectée à un domaine de diffusion. Le problème des grands domaines de diffusion est la quantité de traffic générée par tous les broadcasts envoyés sur le réseau: le réseau et les périphériques sont ralentis. C'est pourquoi on segmente le réseau en sous-réseaux, en augmentant la taille du masque de sous-réseau.

Les termes réseau et sous-réseau sont utilisés de manière interchangeable.

Segmentation en sous-réseaux avec classe

La segmentation en sous-réseaux ameliore les performances du réseau en réduisant le trafic global, et elle permet égalelement de mettre en place des politiques de sécurité. Les sous-réseaux peuvent être découpés en fonction de critères tels que:

- L'emplacement géographique

- L'entité de l'entreprise

- le type de périphérique

- Autre chose

Pour rcréer des sous-réseaux, on utilise des bits de la partie hôte en tant que bits réseau en étendant le masque; plus on emprunte de bits d'hôte, plus on pourra créer de sous-réseaux (qui seront de plus en plus petits). Le moyen le plus simple est d'augmenter à la limite d'octet, c'est à dire au point suivant dans une adresse IPv4 : par exemple en passant de 10.0.0.0/8 à 10.1.0.0./16 et 10.2.0.0./16. Ainsi on passe de 16 477 214 hôtes dans le réseau de base à 255 sous-réseaux possibles de 65 534 hôtes. On pourrait également augmenter jusqu'à /24, et avoir 65536 sous-réseaux de 254 hôtes chacun.

La limite /24 est la plus utilisée car c'est la plus pratique : on a rarement besoin d'avoir 65 536 hôtes dans un réseau.

Segmentation en sous-réseaux sans classe

Il n'y a pas d'obligation quand à l'endroit ou s'arrête notre partie réseau : s'arrêter à la limite d'octet est pratique mais on peut s'arrêter à n'importe quel bit de l'adresse. On a ainsi plus de précision et de flexibilité.

La découpage utilisable maximal est en /30, ce qui nous donne des réseaux à 4 adresses au total et donc deux hôtes (et un masque 255.255.255.252)

Pour chaque bit emprunté, le nombre de sous-réseau double et le nombre d'adresses d'hôte disponible diminue.

Pour rappel, il suffit d'emprunter des bits à la partie hôte et de convertir en décimal :

192.168.1.0 divisé en deux:

192.168.1. 1|0000000 donne 192.168.1.128/25 comme adresse réseau

192.168.1. 0|0000000 donne 192.168.1.0/25 comme adresse réseau

Pour connaître la première adresse dispo, on met un 1 à la fin de la partie hôte en binaire

Pour connaître la dernière, on met des uns suivis d'un 0 en binaire à la partie hôte

Et on convertit. Ce n'est pas compliqué.

On peut aussi avoir à convertir le masque qui sera alors : 255.255.255.128

Calcul des sous-réseaux

Pour connaître combien de sous-réseaux je peux faire en empruntant n bits:

2n

Pour connaître le nombre d'hôtes qui peuvent être pris en charge par sous-réseau, avec n le nombre de bits restant dans la partie hôte:

2n-2

Ainsi, si je veux faire deux sous-réseaux, je prends 1 bits; si j'en veux 44, je prends deux bits; etc.

Bien entendu, si je veux faire beaucoup de sous-réseaux, il faudra que je dispose au départ d'un masque plus petit : J'aurais plus de sous-réseaux possibles avec un masque /16 qu'avec un /24 (16 384 sous-réseaux max contre seulement 64).

On peut ensuite adapter le découpage aux besoins de l'entreprise; à partir d'une adresse de départ, on peut effectuer différents découpages en fonction des besoins, voire même créer des sous-sous-réseaux.