« Gestion d'accès chez Microsoft » : différence entre les versions

Aller à la navigation

Aller à la recherche

Page créée avec « = ADFS= https://www.youtube.com/watch?v=l91_X7CfHfM https://www.youtube.com/watch?v=CjarTgjKcX8 Active Directory Federated Services. Fournit du SSO aux applications web.... » |

Aucun résumé des modifications |

||

| Ligne 16 : | Ligne 16 : | ||

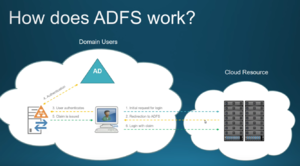

[[Fichier:ADFS.png|sans_cadre]] | [[Fichier:ADFS.png|sans_cadre]] | ||

On voit ici que le principe est le même que pour n'importe quel SSO. Il y'a interrogation de l'AD et création d'un token de connexion. | On voit ici que le principe est le même que pour n'importe quel SSO. Il y'a interrogation de l'AD et création d'un token de connexion. C'est ce que l'on appelle "l'authentifvication fédérée" : c'est un grand mot pour parler d'un simple SSO. | ||

En gros, en imaginant qu'on ait de l'azure ad dans la boucle : | |||

* Alice se connecte sur un site web et doit se loguer avec un SSO. | |||

* Le site la renvoie vers Azure AD, qui fait la découverte de son domaine en regardant le domaine de son adresse mail dans le login. | |||

* Azure AD renvoie vers l'ADFS de son orga. Azure AD et ADFS ont une relation de confiance entre eux. | |||

* L'ADFS authentifie, et fait un POST avec le token à AzureAD. | |||

* AzureAD fait la même chose au site de base. | |||

* Alice est connectée. | |||

Version du 8 septembre 2020 à 15:22

ADFS

https://www.youtube.com/watch?v=l91_X7CfHfM https://www.youtube.com/watch?v=CjarTgjKcX8

Active Directory Federated Services.

Fournit du SSO aux applications web. Il envoie un claim à une webapp en lieu et place d'AD. Le but est l'interopérabilité.

Disons que l'on a besoin de donner un SSO via notre AD à une application qui est dans le cloud. Sans ça, on a:

- Un tunnel VPN => C'est chiant et trop permissif

- Exporter un fichier csv, xml, json vers l'app... => Il va falloir le réimporter à chaque modif

- Isolation complète : On a différents comptes.

Principe d'ADFS :

On voit ici que le principe est le même que pour n'importe quel SSO. Il y'a interrogation de l'AD et création d'un token de connexion. C'est ce que l'on appelle "l'authentifvication fédérée" : c'est un grand mot pour parler d'un simple SSO.

En gros, en imaginant qu'on ait de l'azure ad dans la boucle :

- Alice se connecte sur un site web et doit se loguer avec un SSO.

- Le site la renvoie vers Azure AD, qui fait la découverte de son domaine en regardant le domaine de son adresse mail dans le login.

- Azure AD renvoie vers l'ADFS de son orga. Azure AD et ADFS ont une relation de confiance entre eux.

- L'ADFS authentifie, et fait un POST avec le token à AzureAD.

- AzureAD fait la même chose au site de base.

- Alice est connectée.